Le Passwordless c’est la promesse de Microsoft de se passer de mot de passe. Initialement, Microsoft permet cela grâce à son application mobile Authenticator de valider son authentification auprès de ses services Online. Voyons maintenant comment utiliser les clés FIDO avec Azure AD.

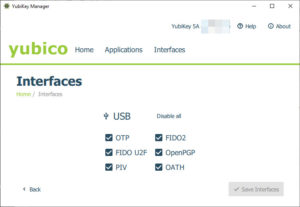

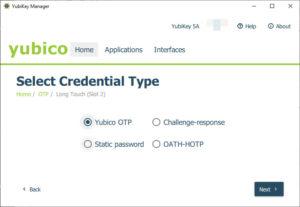

J’ai eu la chance de recevoir de la part de YUBICO un Starter Kit for Microsoft 365 Enterprise. Ce kit est composé de deux clés, une YubiKey 5C et une 5 NFC. Ce sont des clés de sécurité multiprotocole, offrant une authentification forte à deux facteurs, multi-facteurs et sans mot de passe, et une interface tactile. Elles prennent en charge FIDO2, FIDO U2F, mot de passe à usage unique (OTP), OpenPGP et carte à puce. Vous trouverez ici un tableau de comparaison des clés YUBICO.

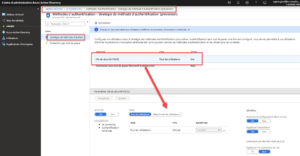

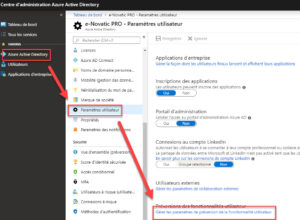

Plusieurs actions sont a réaliser dans Azure AD. Il convient déjà d’activer la préversion de fonctionnalité utilisateur qui nous donnera accès à une interface utilisateur personnalisée de compte Azure AD https://mysignins.microsoft.com/.

Ensuite, il convient d’activer cette nouvelle méthode d’authentification dans Azure AD.

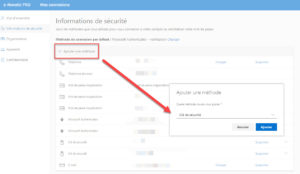

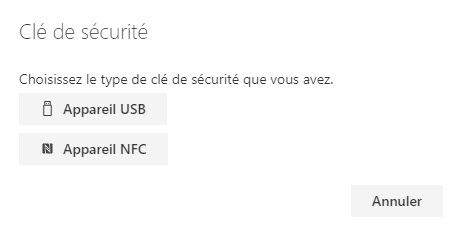

Maintenant, il convient de se connecter sur le portail de gestion de compte utilisateur https://mysignins.microsoft.com/ pour ajouter sa clé.

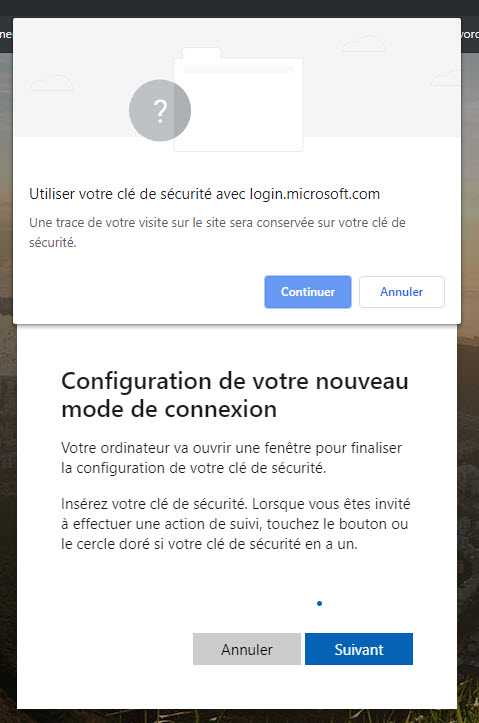

Suivez les instructions à l’écran pour activer votre clé.

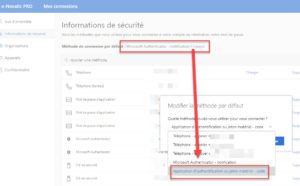

Il faut maintenant changer la méthode d’authentification par défaut.

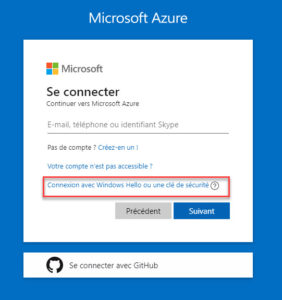

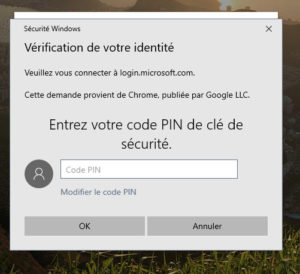

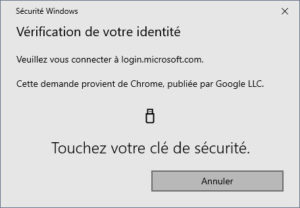

Voyons maintenant si cela fonctionne en se connectant à nouveau.

Voilà, la clé est correctement paramétrée.

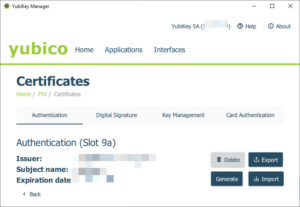

Nous pouvons allez plus loin, comme par exemple, embarquer des certificats… L’outil Manager de YUBICO permet de gérer votre clé et son paramétrage associé.

Pour intégrer votre déploiement et adoption de Hello pour vos desktops, il convient de paramétrer Intune. Toutes les infos ici.