Windows Defender ATP: tour d’horizon

La protection avancée contre les menaces Windows Defender (ATP) est une plateforme unifiée pour la protection préventive, la détection après violation, l’investigation automatisée et la réactivité. Cette solution est sans agent et optimisé par et pour le cloud qui empêchez les attaques, réduit les intrusions et les vulnérabilités, protège les appareils, les applications et les données des utilisateurs contre les menaces.

Windows Defender ATP est différent de ATA (Advanced Threat Analytics) qui se concentre sur les attaques malveillantes déterministe, en recherchant la liste complète des types d’attaques connus, notamment :

- Pass-the-Ticket (PtT)

- Pass-the-Hash (PtH)

- Overpass-the-Hash

- Faux PAC (MS14-068)

- Golden Ticket

- Réplications malveillantes

- Reconnaissance

- Force brute

- Exécution à distance

Windows Defender ATP offre une protection avancée contre les menaces en offrant une plate-forme de sécurité qui aide les réseaux d’entreprise à empêcher, détecter, examiner les menaces avancées et à y répondre. Les plateformes prises en charge sont Windows Server 2016 et 2012R2, 1803 et 2019, Windows 7 SP1, 8 et 10 sans oublier Linux, MacOS, Android et iOS.

Réduction de la surface d’attaque

| Isolation matérielle | Protège et maintient l’intégrité du système qu’il démarre et pendant qu’il est en cours d’exécution et vérifie l’intégrité du système par le biais d’attestation locale et distante. En outre, isolation de conteneur pour Microsoft Edge permet de protéger le système d’exploitation hôte à partir de wbsites malveillant. |

| Contrôle d’application | Quitte le modèle d’approbation application traditionnelle où toutes les applications sont supposées dignes de confiance par défaut à l’un où les applications doivent gagner approbation afin de s’exécuter. |

| Exploit Protection | S’applique techniques de prévention aux applications de votre organisation utilise, individuellement et à toutes les applications. Fonctionne avec les solutions antivirus tierces et l’Antivirus Windows Defender (Windows Defender AV) |

| Protection réseau | Étend les programmes malveillants et la protection d’ingénierie sociale offerte par Windows Defender SmartScreen dans Microsoft Edge afin de couvrir le trafic réseau et connectivité sur les appareils de votre organisation. Nécessite Windows Defender AV. |

| Accès contrôlé aux dossiers | Permet de protéger les fichiers dans les principaux dossiers système contre des modifications apportées par les applications malveillantes ou suspectes, y compris les fichiers du chiffrement effectué programmes malveillants de type ransomware. Nécessite Windows Defender AV. |

| Réduction de la surface d’attaque | réduire la surface d’attaque de vos applications avec des règles intelligentes qui arrêtent les vecteurs utilisés par Office, script et les logiciels malveillants basés sur messagerie. Nécessite Windows Defender AV. |

| Pare-feu du réseau | Le trafic réseau basé sur l’hôte, bidirectionnelle filtrage qui bloque le trafic réseau non autorisé en sont transmises dans ou en dehors de l’appareil local. |

Protection nouvelle génération

L’Antivirus Windows Defender comprend:

- Protection fournie par le cloud pour la détection quasi instantanée et blocage des nouvelles menaces émergentes. Ainsi que l’apprentissage et l’Intelligent Security Graph, protection fournie par le cloud fait partie des technologies de nouvelle génération qui l’alimentation de l’Antivirus Windows Defender.

- Analyse toujours active, à l’aide d’une surveillance avancée des fichiers et des processus et d’autres heuristiques (également appelée «protection en temps réel»)

- Mises à jour de protection dédiées basées sur des analyses de BigData basées sur l’apprentissage autonome, humaines et automatisées et sur une recherche approfondie de résistance aux menaces

Vous pouvez configurer et gérer l’Antivirus Windows Defender avec:

- System Center Configuration Manager (en tant que System Center Endpoint Protection ou SCEP)

- MicrosoftIntune

- PowerShell

- Windows Management Instrumentation (WMI)

- Stratégie de groupe

Détection et réponse du point de terminaison

Les fonctionnalités de détection et réponse de point de terminaison Windows Defender ATP fournit des rapports de détections d’attaques exploitables en temps réel, permet d’analyser en hiérarchisant les alertes, d’apprécier l’étendue d’une violation et d’apporter une réponse pour corriger la menace.

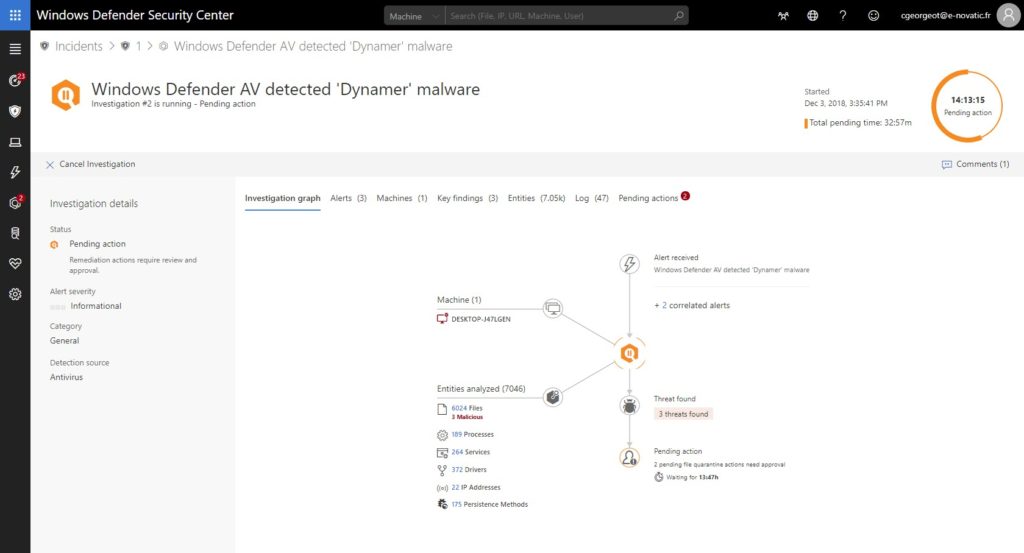

Lorsqu’une menace est détectée, les alertes sont créés dans le système via une analyse à examiner. Les alertes avec les mêmes techniques d’attaque ou attribuées à l’attaquant sont regroupées en une entité appelée incident. L’agrégation des alertes facilite l’examen des analyses pour mieux répondre aux menaces.

Windows Defender ATP collecte en permanence les données de télémétrie de cyberattaques comportementale. Cela inclut des informations sur les processus, les activités de réseau, gestionnaire de noyau et de la mémoire, les activités de connexion utilisateur, les modifications de registre et du système des fichiers, …

Tour d’horizon

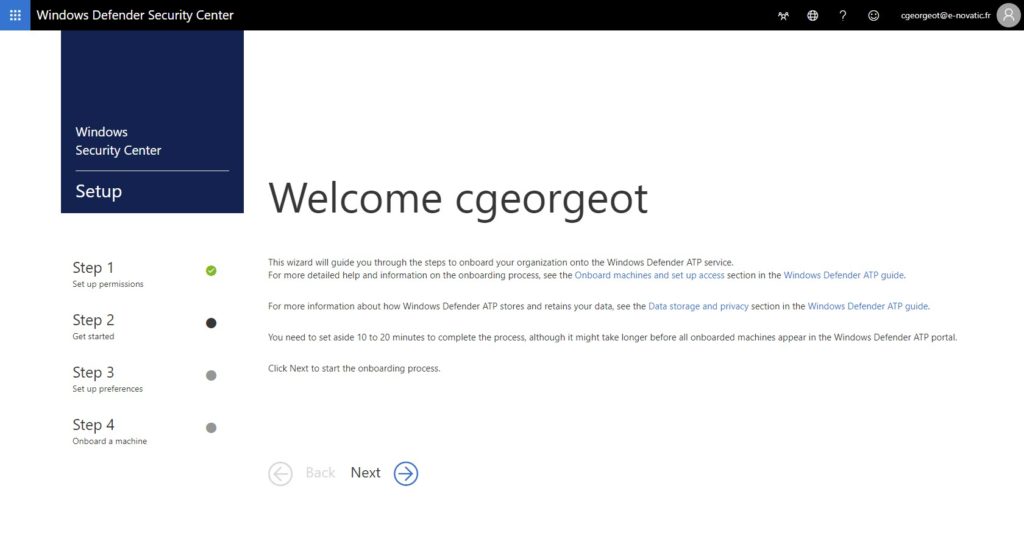

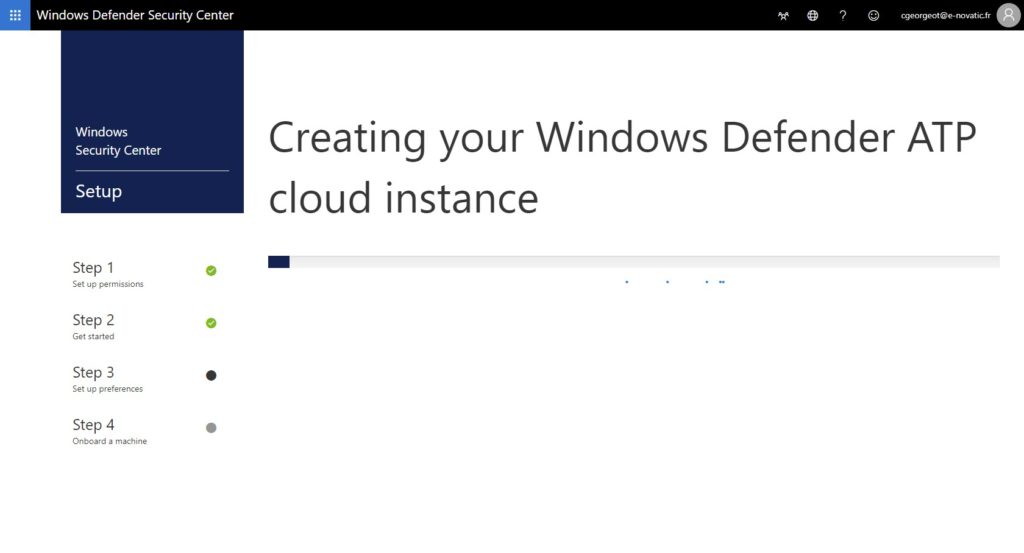

Le mis en oeuvre est très rapide, le setup vous demandera la localisation des données, la rétention (30, 60, 90, 120, 150 ou 180 jours), la taille de l’entreprise, le type d’industrie.

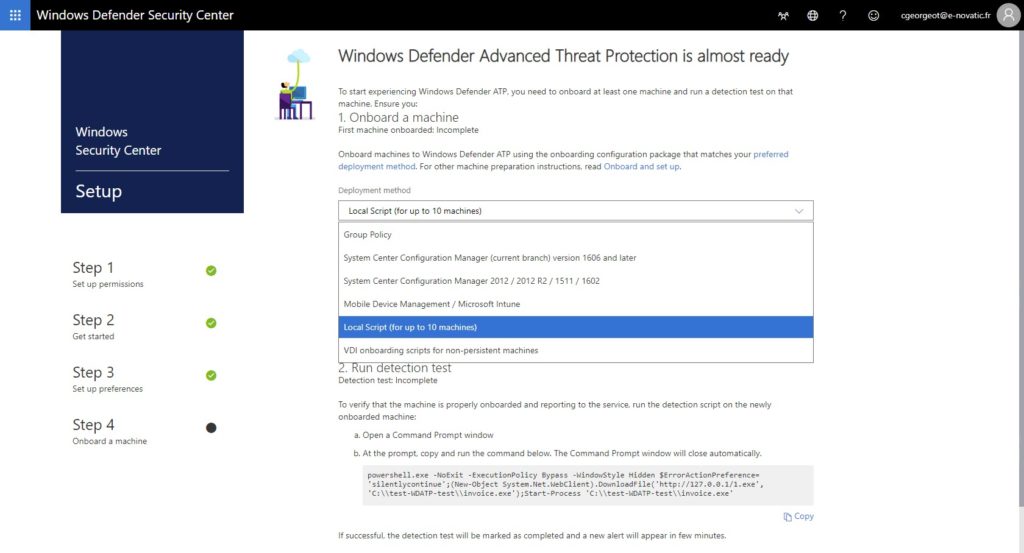

Le setup terminé, Windows Defender ATP (WDATP) vous demandera d' »Onboarder » votre première machine. L’intégration est parfaite au travers de l’écosystème Microsoft et les possibilités de déployer WDATP sont nombreuses: GPO (un fichier ZIP inclut les ADML et ADMX et un script batch d’intégration) , System Center Configuration Manager, MDM ou Intune, script, VDI 🙂

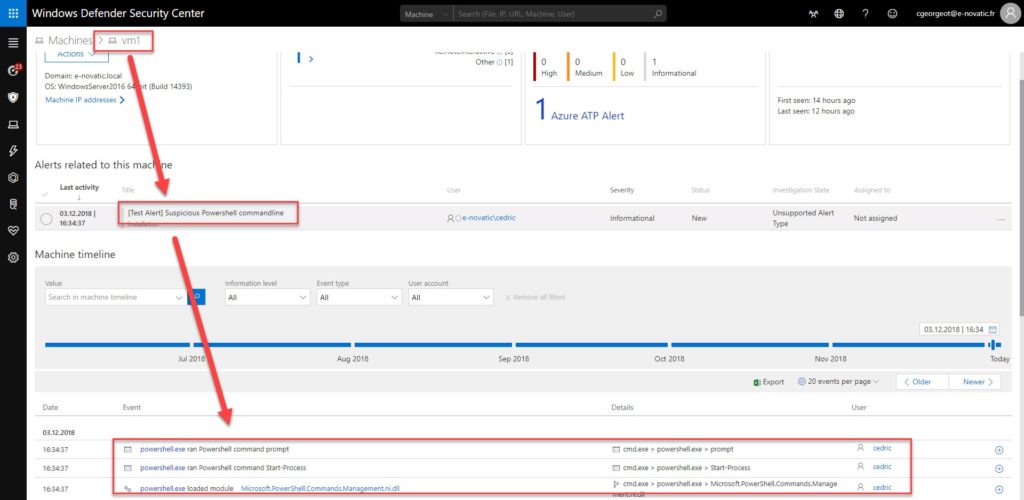

Une fois le package déployé, il est recommandé de lancer un script de détection test:

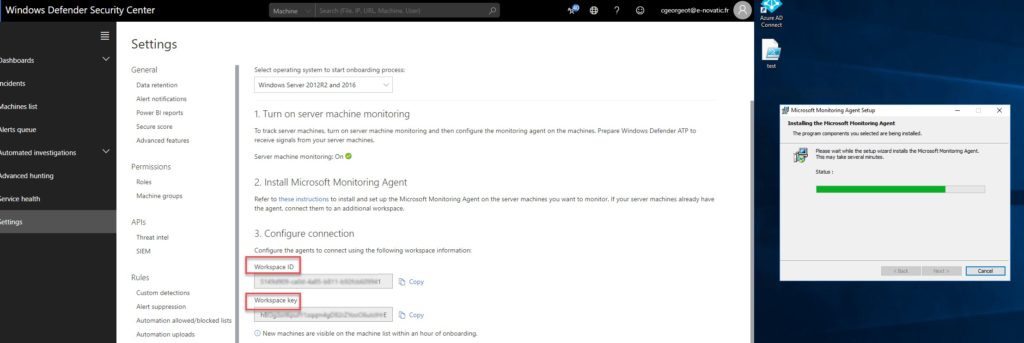

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference= 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-WDATP-test\\invoice.exe');Start-Process 'C:\\test-WDATP-test\\invoice.exe'Pour Windows Server, il faut installer l’agent MMA 64 bits déployable à l’aide du script ci-dessous en ayant au préalable déployer un Workspace Log Analytics.

setup.exe /qn NOAPM=1 ADD_OPINSIGHTS_WORKSPACE=1 OPINSIGHTS_WORKSPACE_AZURE_CLOUD_TYPE=0 OPINSIGHTS_WORKSPACE_ID=<your workspace ID> OPINSIGHTS_WORKSPACE_KEY=<your workspace key> AcceptEndUserLicenseAgreement=1Le setup est désormais finalisé, vous avez accès à l’interface au travers de cette URL https://securitycenter.windows.com/

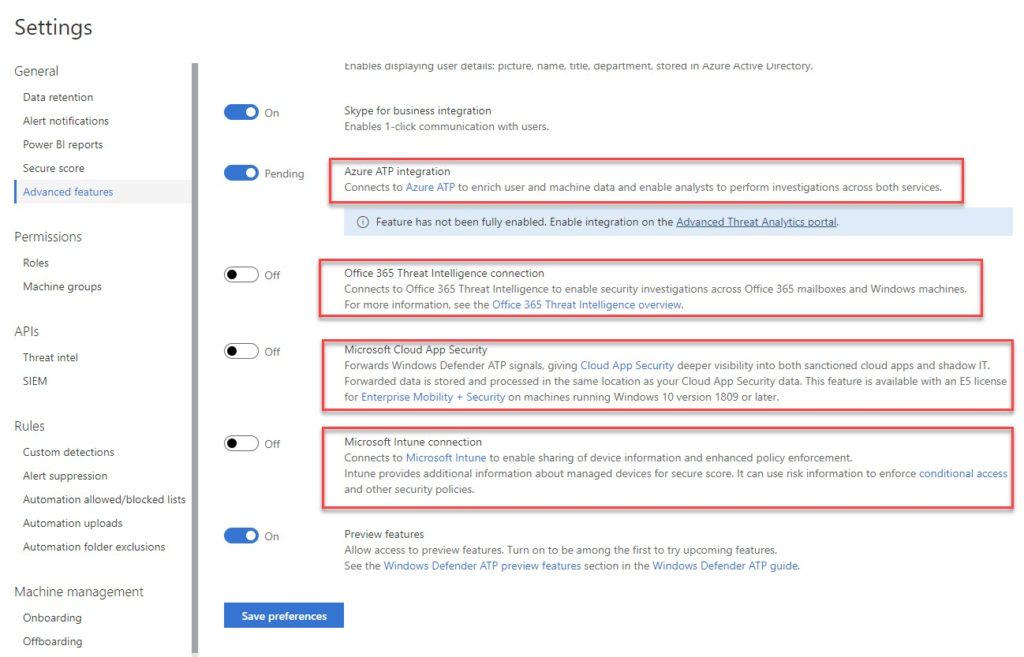

Nous pouvons voir toute la puissance de l’offre Microsoft lorsque nous nous rendons dans les paramètres avancés qui nous offre la possibilité de s’intégrer avec Azure ATP, Office 365 Threat Intelligence, Cloud APP Security, Intune, sous réserve bien sûr de posséder les licences requises (EMS, etc…)

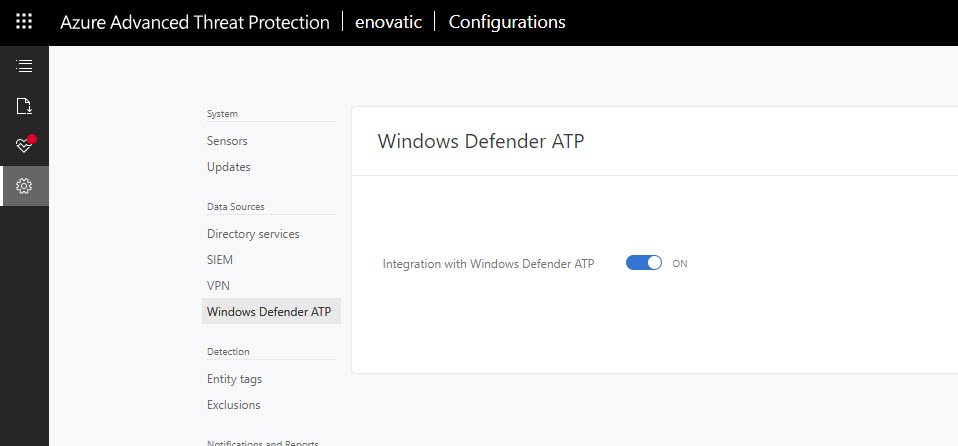

L’intégration avec Azure ATP est également possible via l’interface de façon très simple…

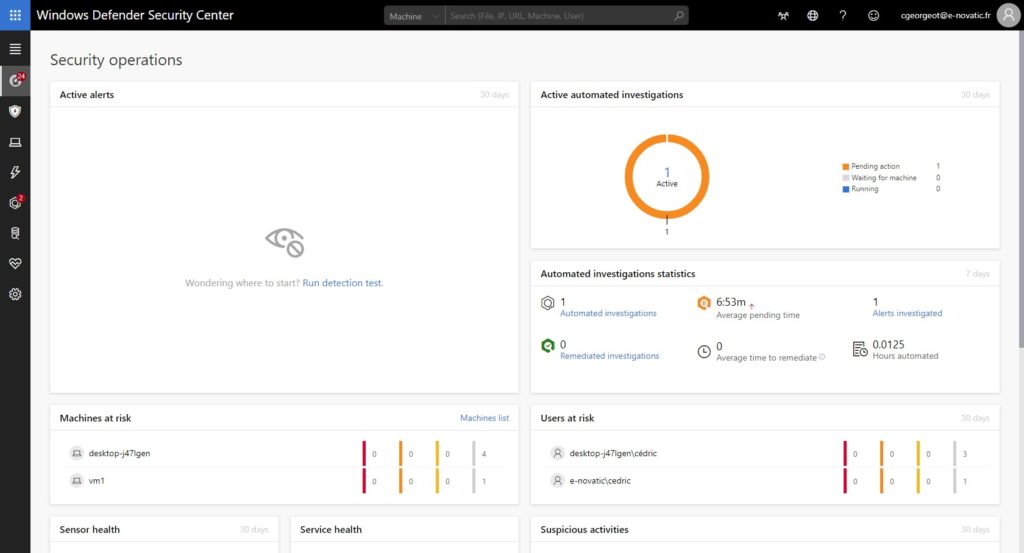

Le tableau de bord est assez simple et nous donne les informations nécessaires en une seule vue comme les investigations en cours avec leurs statistiques, les utilisateurs et machines à risque, les activités suspectes, …

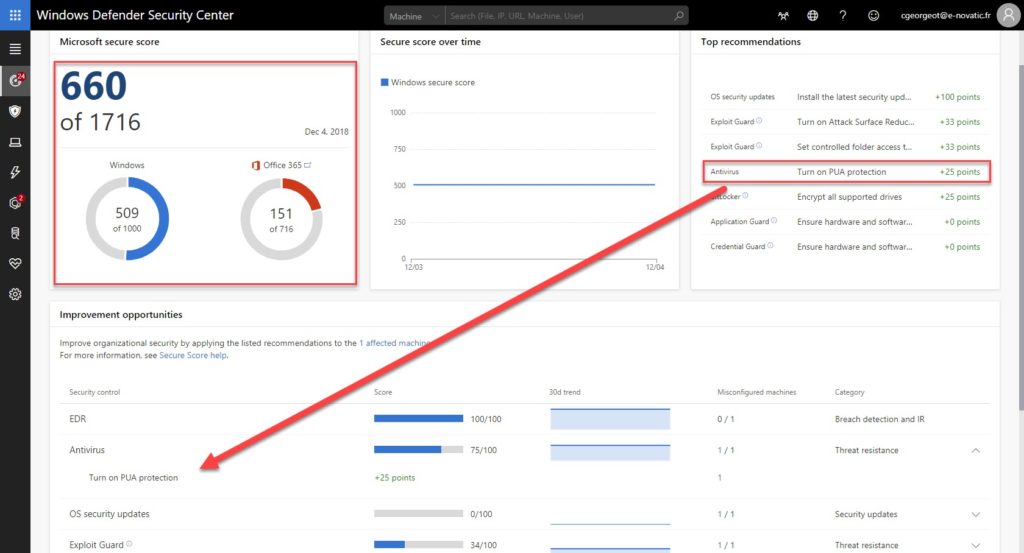

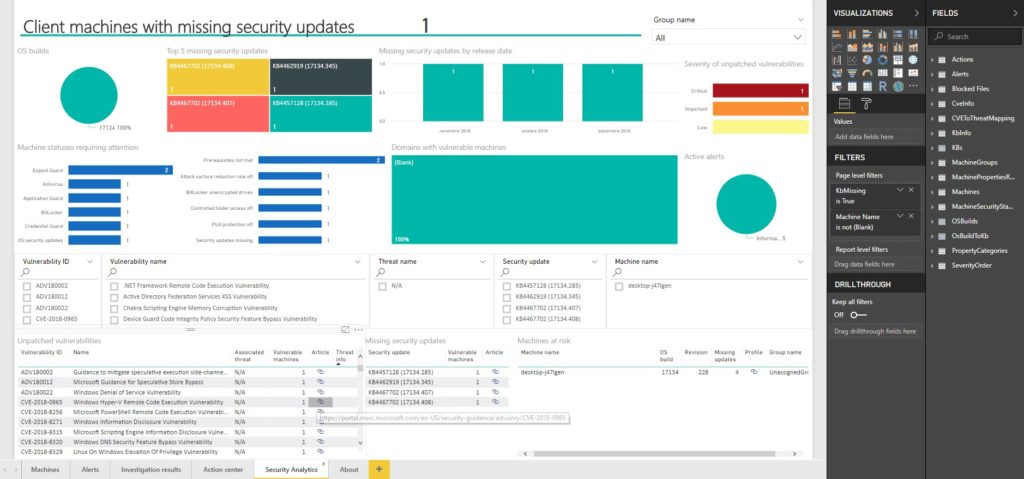

Le tableau de bord Secure Score nous donne l’ensemble des recommandations en vue d’obtenir le score « parfait », il est possible d’exclure certaines fonctionnalités via Paramètres => Secure Score.

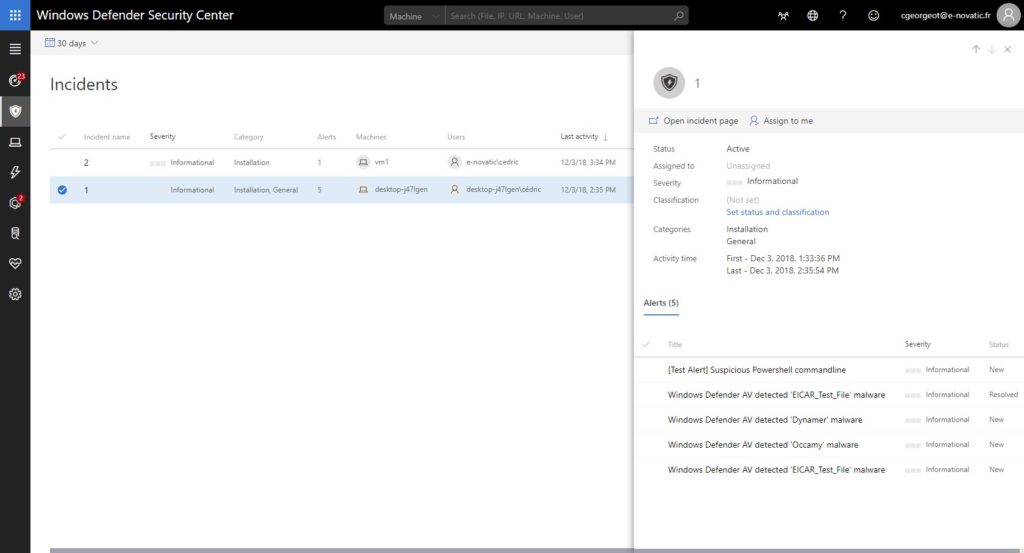

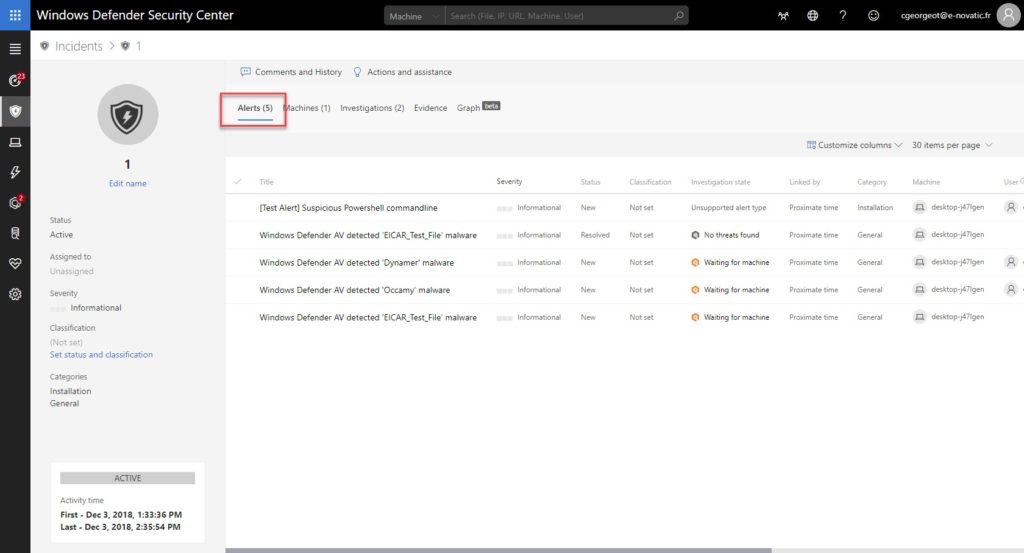

La page des incidents regroupe l’ensemble des incidents sur une seule et même page avec des possibilités de filtre par sévérité, statut, des alertes associées…

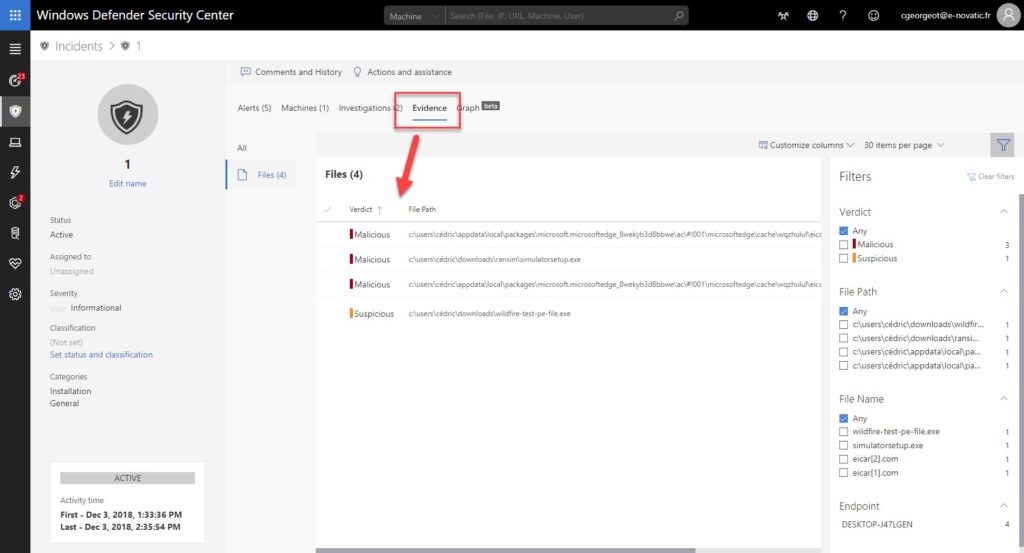

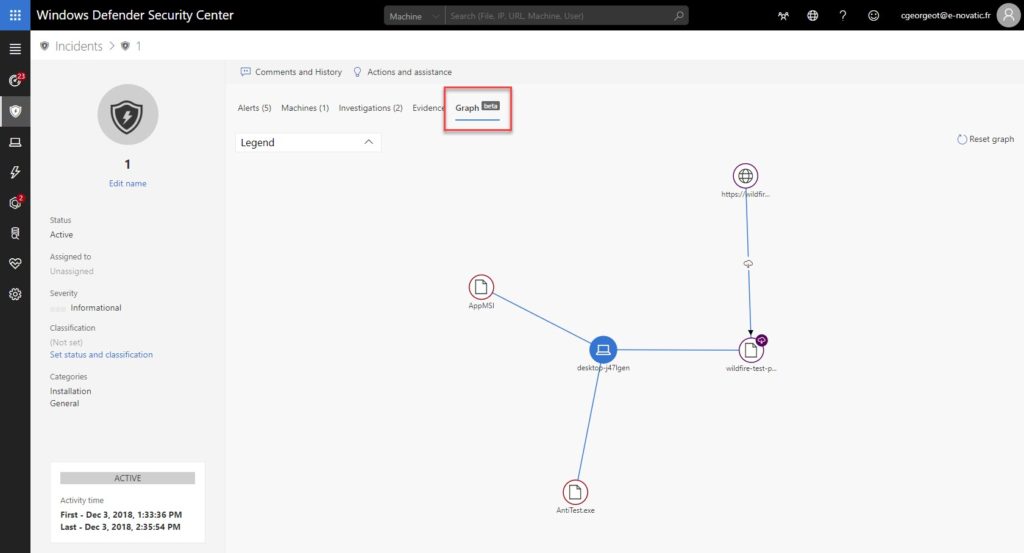

Lorsque nous sélectionnons un incident, nous pouvons alors en voir le détail. Dans notre cas précis, nous avons le liste des fichiers concernés (dans evidence => preuve) mais aussi, au travers de graph (qui est dynamique), que le fichier wildfire-test-pe-file.exe a été téléchargé depuis https://wildfire.paloaltonetworks.com/publicapi/test/pe, qu’il s’agissait d’un MSI qui a installé AntiTest.exe sur la machine deskop-j47lgen.

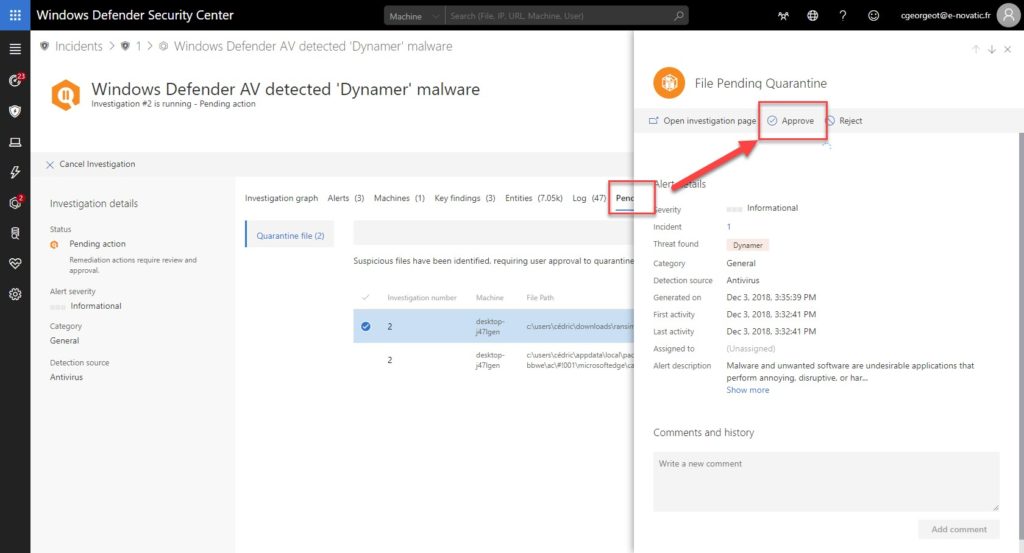

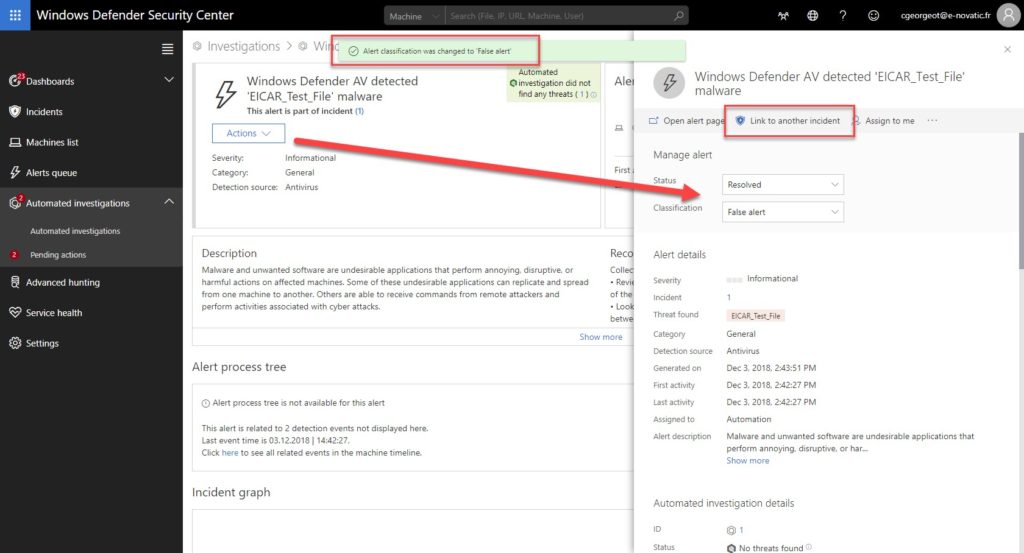

Dans la traitement automatisé, il est possible d’apporter des réponses de masse, s’il s’agit d’un faux positif par exemple.

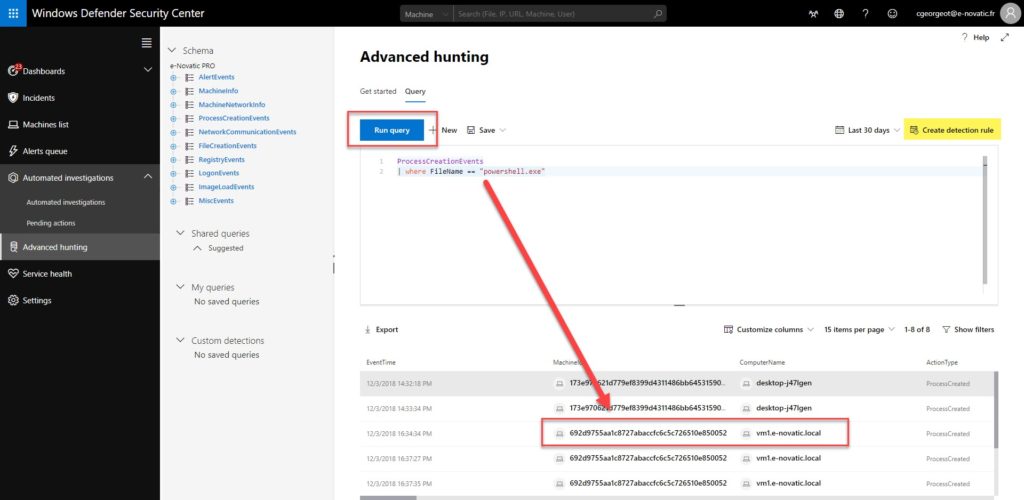

Nous pouvons encore aller plus loin avec le ADVANCED HUNTING. Dans notre exemple, nous allons créer un requête (que l’on peut sauvegarder et même créer une alerte) qui se concentre sur la création d’un process POWERSHELL.EXE (j’ai précédemment simulé une attaque par ce biais).

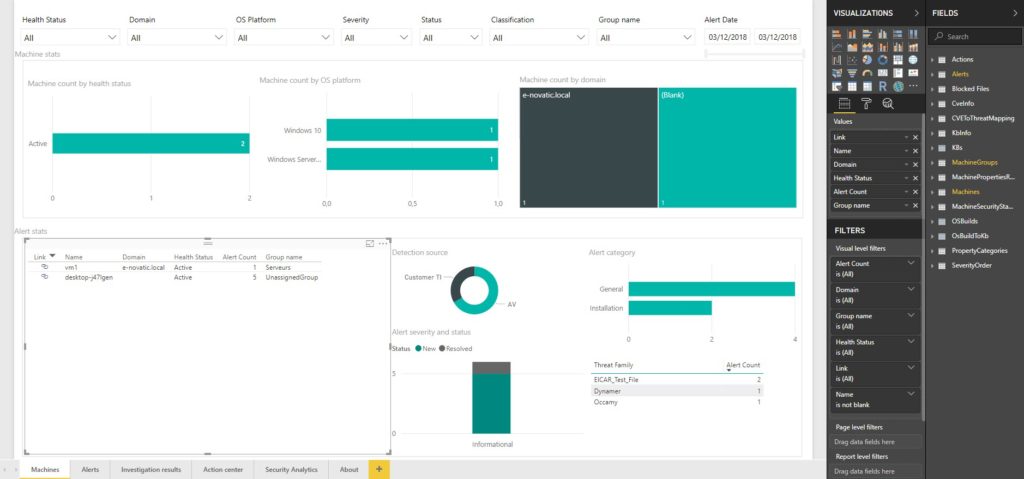

Bien entendu, des templates PowerBI sont disponibles. La version ONLINE ne fonctionne pas (d’ailleurs rien ne fonctionne en ce moment…), je vous conseille donc la version Desktop, mais uniquement Desktop, et pas celle téléchargeable via Windows Store, car pas de prise en compte des customs connectors, j’en parle ici…

Voilà, ce petit tour d’horizon vous a démontré toute la puissance de cette solution. Outre la protection du parc clients et serveurs, WDATP est quasi indispensable sur les machines PAW (Privileged Access Workstation) qui administrent vos ressources Azure ou celles d’un client.

Vous voulez découvrir Windows Defender ATP ? Cliquez ici pour un essai gratuit.

Je travaille actuellement en tant qu’Enterprise Architect pour le groupe CAPGEMINI. Acteur et expert communautaire reconnu depuis de nombreuses années, j’anime ce site autour des technologies Microsoft, des thématiques du Cloud, des infrastructures, … Je suis également à l’origine de nombreuses publications dans la presse IT.