Nous allons voir comment procéder à une intégration du SSO via SAML 2.0 de Panorama avec Azure AD en s’appuyant sur Azure Application Proxy. Je trouve que c’est mal documenté aussi bien chez Microsoft que chez Palo-Alto. De plus, une request feature a été faite pour la résolution de CLAIM rapport aux groupes. De plus les documentations font références à des utilisateurs et non des groupes Azure AD.

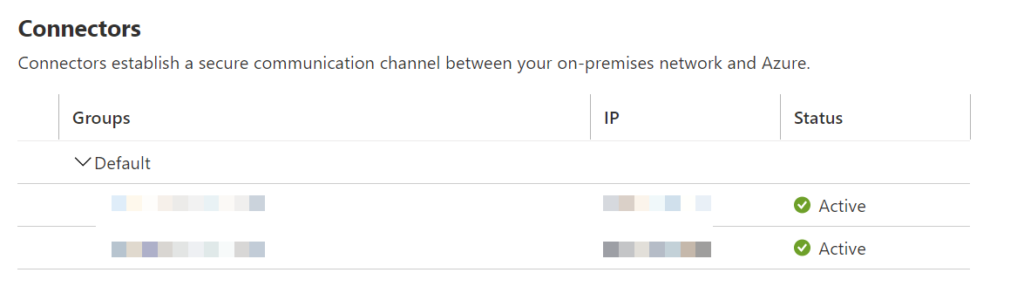

Je vais d’abord vous expliquer pourquoi je passe par une proxyfication de l’interface d’administration de Panorama. Celui-ci est déployé dans Azure et je ne voulais pas que cette interface soit accessible de l’extérieur. Pour remédier à cela, la fonctionnalité Proxy d’application Azure AD permet de publier des applications web locales en externe. J’ai donc installé deux connecteurs sur des serveurs IaaS dans Azure.

Le proxy d’application est un service Azure AD que vous configurez dans le portail Azure. Il vous permet de publier un point de terminaison d’URL HTTP/HTTPS public externe dans le cloud Azure, qui se connecte à une URL de serveur d’applications interne dans votre organisation. Ces applications web locales peuvent être intégrées à Azure AD pour prendre en charge l’authentification unique.

Cette fonctionnalité comprend les composants suivants : le service de proxy d’application, qui s’exécute dans le cloud, le connecteur de proxy d’application, qui est un agent léger s’exécutant sur un serveur local, et Azure AD, qui est le fournisseur d’identité. Les trois composants fonctionnent ensemble pour fournir à l’utilisateur une expérience d’authentification unique afin d’accéder aux applications web locales.

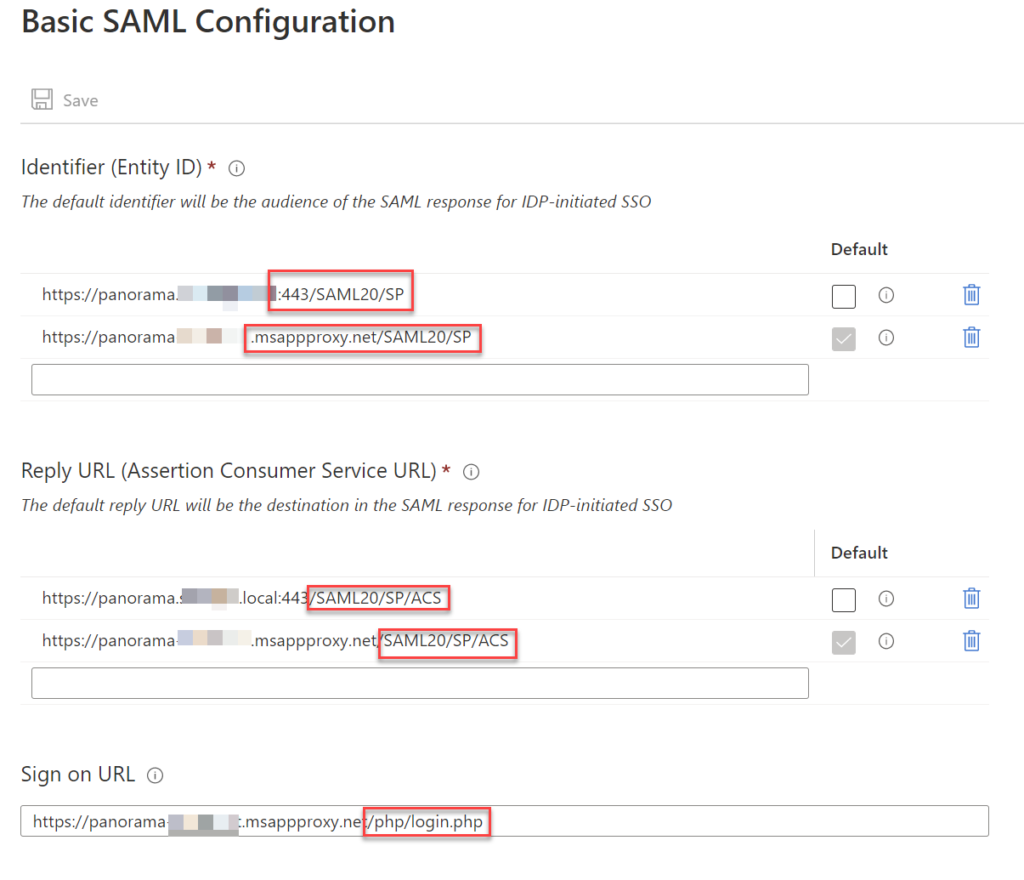

Ensuite, je crée un Enterprise Application dans Azure AD, et je choisi SAML dans la section Single Sign-on. Renseignez bien l’URL en msappproxy.net et l’interne FQDN également, avec en DEFAULT l’URL proxyfiée.

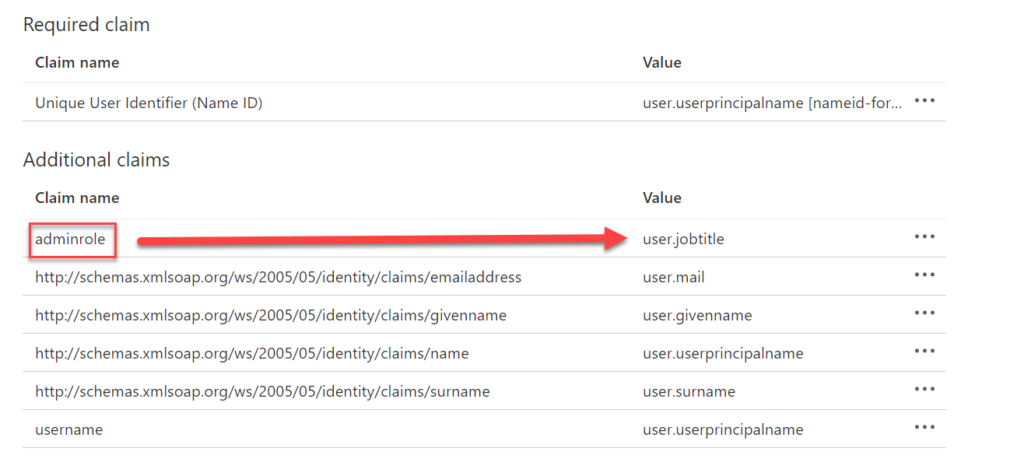

Maintenant, il va falloir modifier le CLAIM SAML. Le problème: Panorama a besoin d’un ADMINROLE qui doit matcher avec un groupe Azure AD. Mais si on utilise les groupclaim, il renvoie un ID et non un nom de groupe. Sachant qu’on est limité à 31 caractères dans Panorama, on est cuit…

L’astuce est de renseigner dans l’utilisateur Azure AD le job title, je m’en sers pour une attribution dynamique de RBAC Azure (dont notamment le groupe Azure AD), licences EMS, … Et ainsi le CLAIM SAML pour adminrole renverra le nom du groupe Azure AD et non plus son ID, et là, c’est gagné car cela va matcher avec l’adminrole dans Panorama !

Ensuite, il convient d’exporter le XML des METADATA de Fédération que nous allons importer dans Panorama.

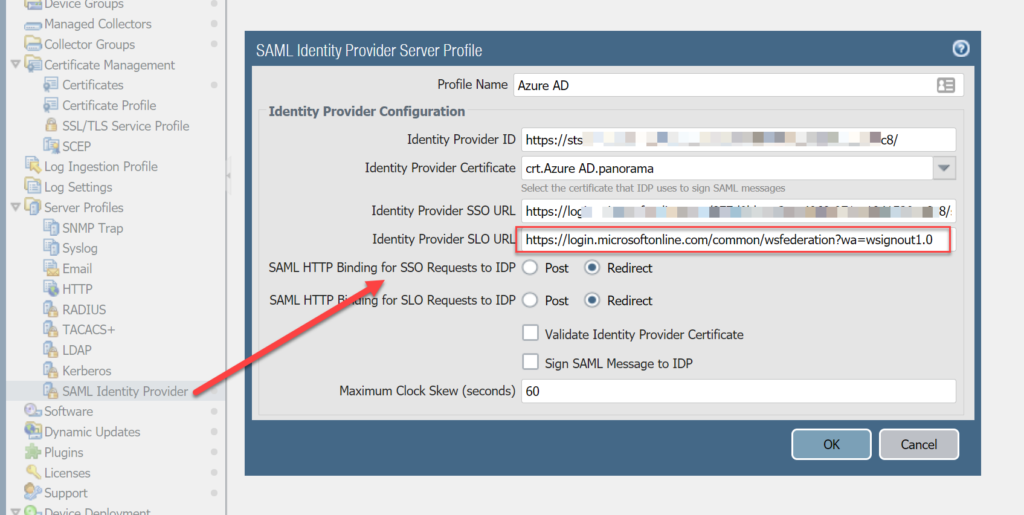

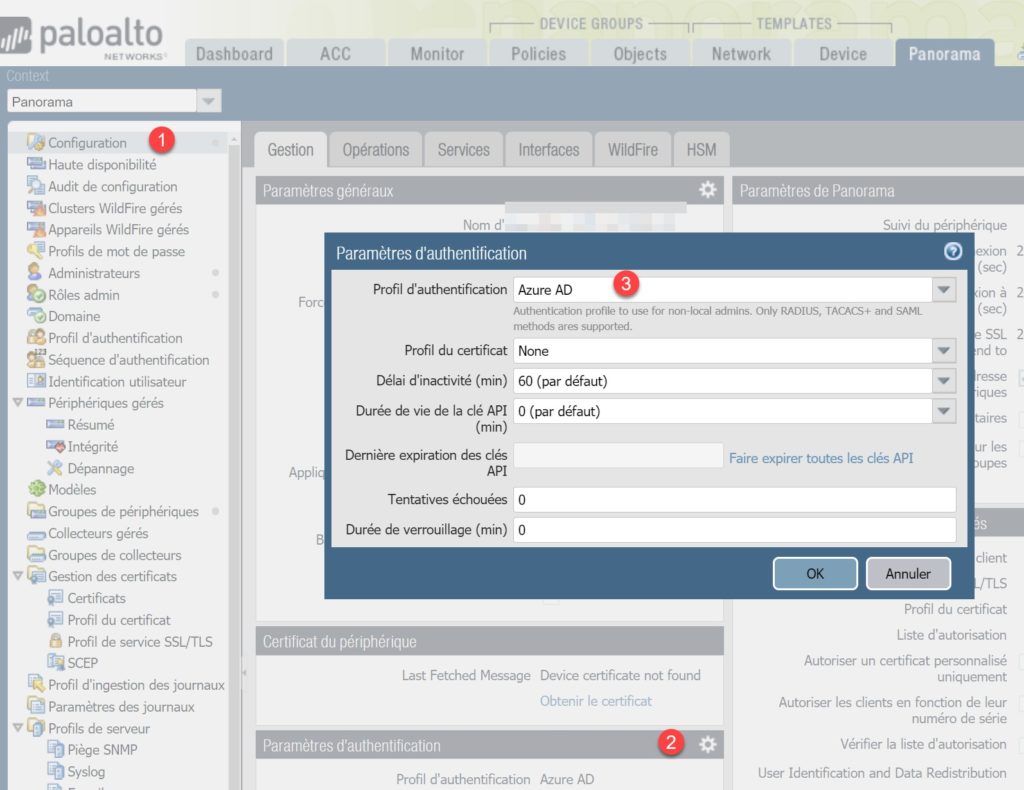

Dans Panorama, on importe donc le profil IdP (Identity Provider Profile) en changeant l’URL SLO (de logout).

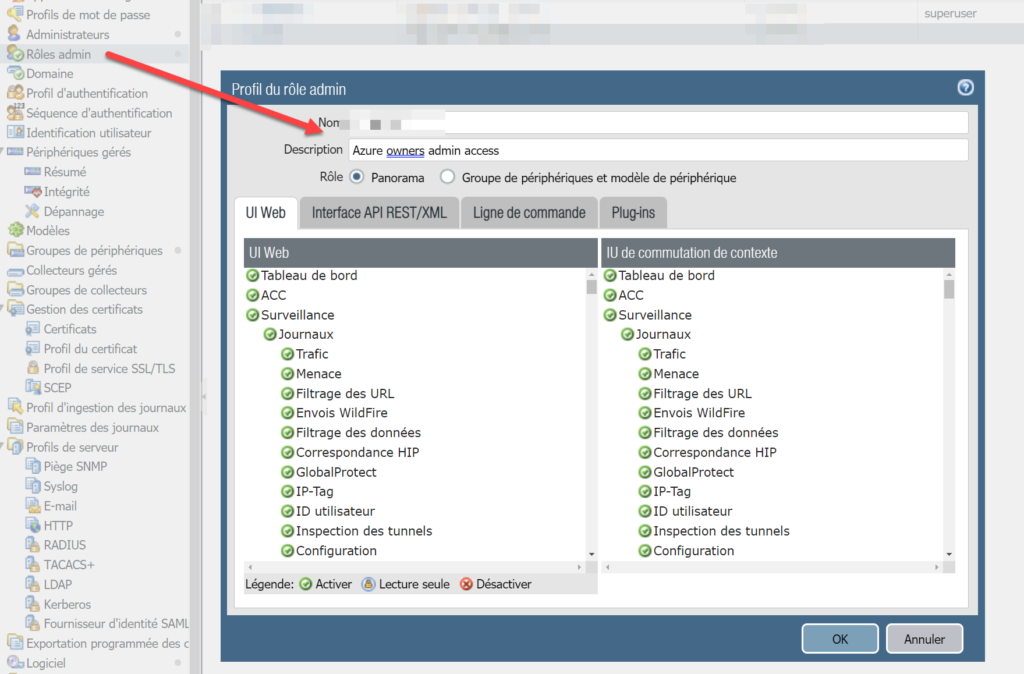

On crée maintenant le groupe du MEME NOM que celui d’Azure AD dans adminrole.

On paramètre ensuite l’authentification.

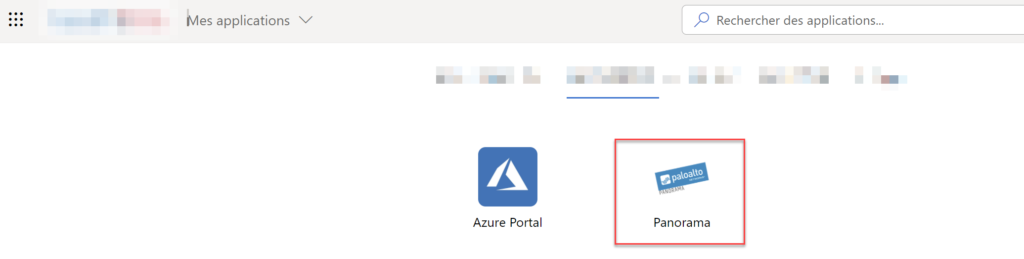

On n’oublie pas de COMMIT les changements, et on teste via le portail My Apps (microsoft.com)

Et comme par magie….

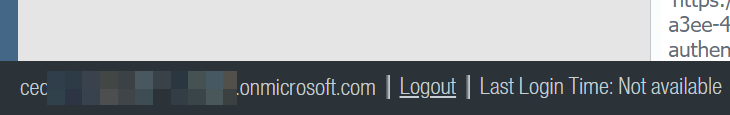

Nous sommes bien connectés avec un compte Azure AD !

Voici le lien Microsoft de la documentation SSO:

Tutorial: Azure Active Directory integration with Palo Alto Networks – Admin UI | Microsoft Docs