Je vous propose un tour d’horizon de la nouvelle solution SIEM de Microsoft dans un contexte Azure. Celui-ci vous permettra de collecter les données multi-sources (utilisateurs, devices, applications, cloud, On-Premise, …), de détecter les menaces précédemment découvertes en minimisant les faux positifs à l’aide d’analyses et d’informations sur les menaces fournies par Microsoft, à l’aide de l’IA, d’investiguer les menaces et d’y apporter des réponses avec une orchestration et une automatisation intégrées (via des Playbooks, fonctionnalités encore en Preview à ce jour).

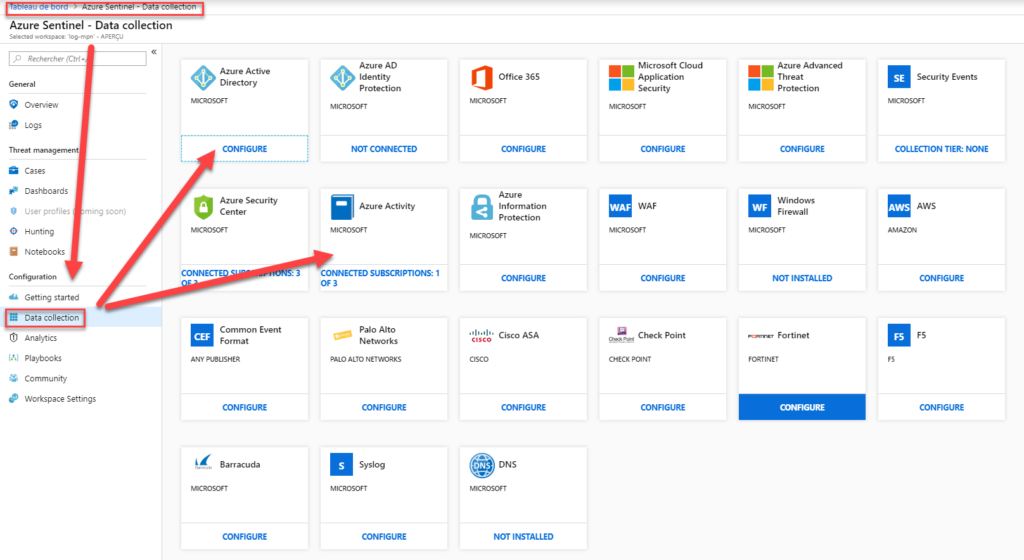

En premier lieu, il vous faudra connecter un Log Analytics à Sentinel, en ayant des droits de Contributeur et un droit Global ou Sécurité admin sur le Tenant. Azure Sentinel crée la connexion aux services et aux applications en se connectant au service et en transférant les événements et les journaux à Azure Sentinel. Pour les ordinateurs et les ordinateurs virtuels, vous pouvez installer l’agent Azure Sentinel qui collecte les journaux et les transmet à Azure Sentinel. Pour les pare-feu et les serveurs proxy, Azure Sentinel utilise un serveur Linux Syslog. L’agent y est installé et à partir duquel il collecte les fichiers journaux et les transmet à Azure Sentinel.

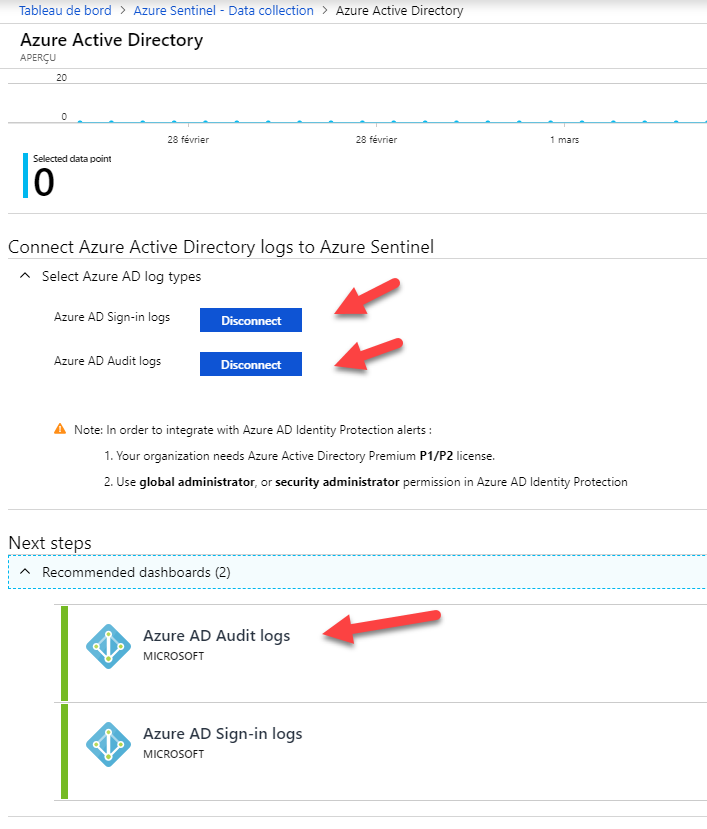

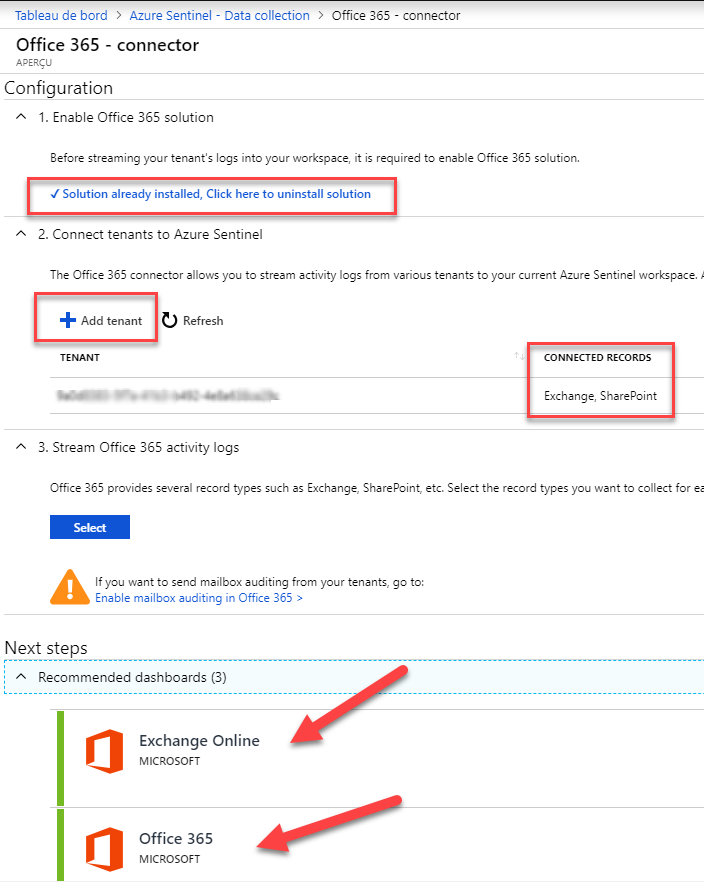

Prenons quelques exemples de configuration:

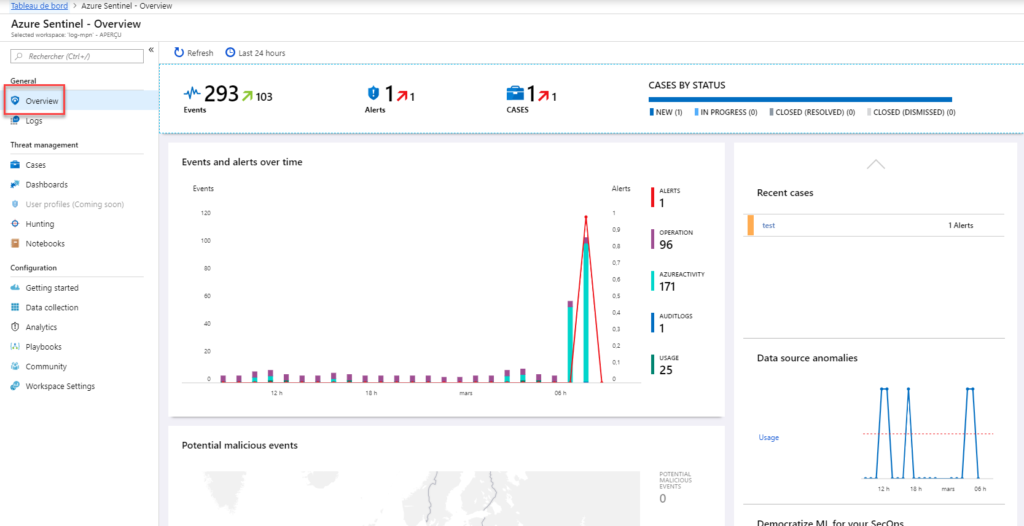

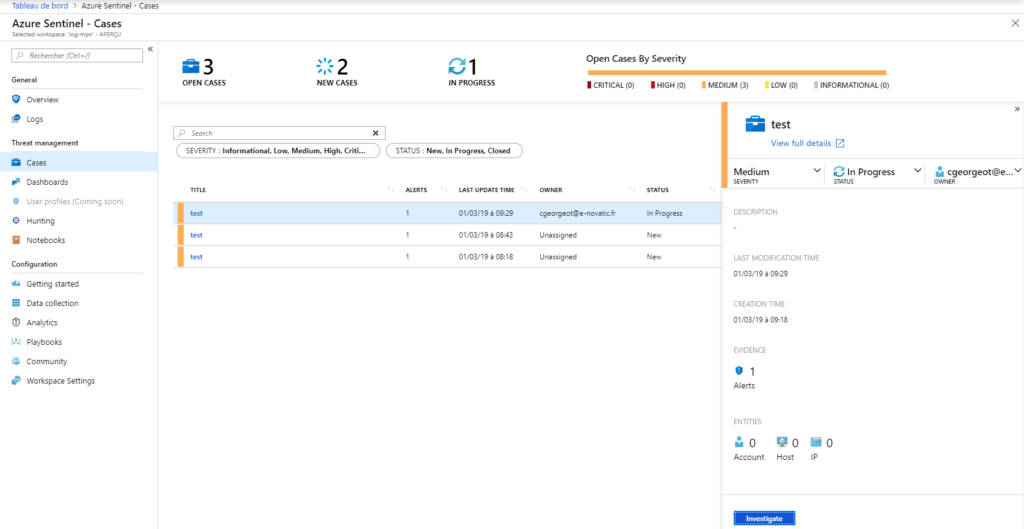

Pour visualiser et analyser ce qui se passe dans votre environnement, commencez par consulter le tableau de bord de présentation afin de vous faire une idée de l’état de sécurité de votre organisation. Vous pouvez cliquer sur chaque élément de ces mosaïques pour accéder aux données brutes à partir desquelles elles ont été créées. Pour vous aider à réduire le bruit et à minimiser le nombre d’alertes à examiner et à analyser, Azure Sentinel utilise une technique de fusion pour corréler les alertes en cas. Les cas sont des groupes d’alertes associées qui créent ensemble un incident pouvant faire l’objet d’une action, que vous pouvez enquêter et résoudre.

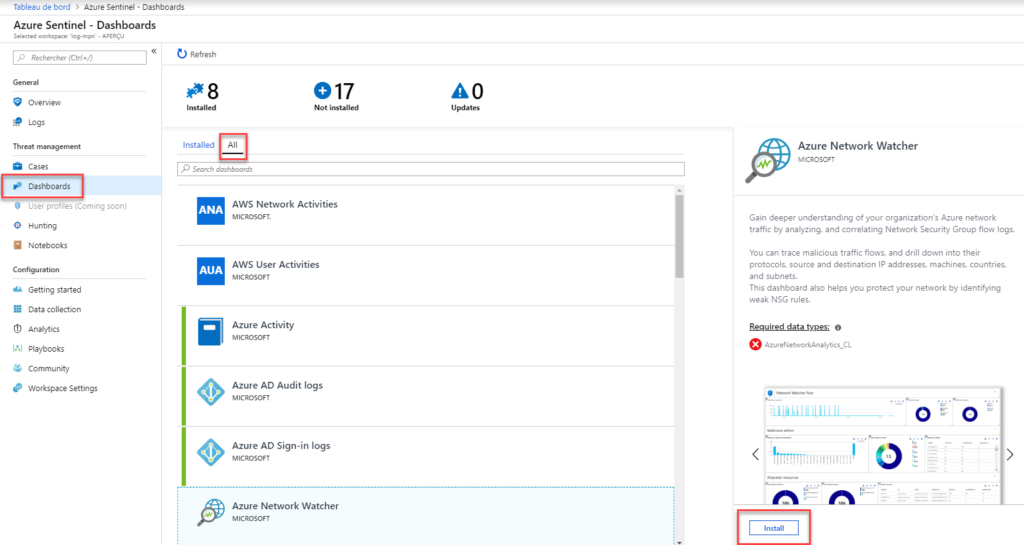

Les tableaux de bord intégrés (25 à ce jour) fournissent des données intégrées provenant de vos sources de données connectées pour vous permettre d’approfondir la connaissance des événements générés par ces services. Les tableaux de bord intégrés incluent Azure ID, les événements d’activité Azure et les événements locaux, qui peuvent être des données d’événements Windows provenant de serveurs, d’alertes de première partie, de tout tiers, notamment les journaux de trafic du pare-feu, Office 365 et les protocoles non sécurisés basés sur Événements Windows.

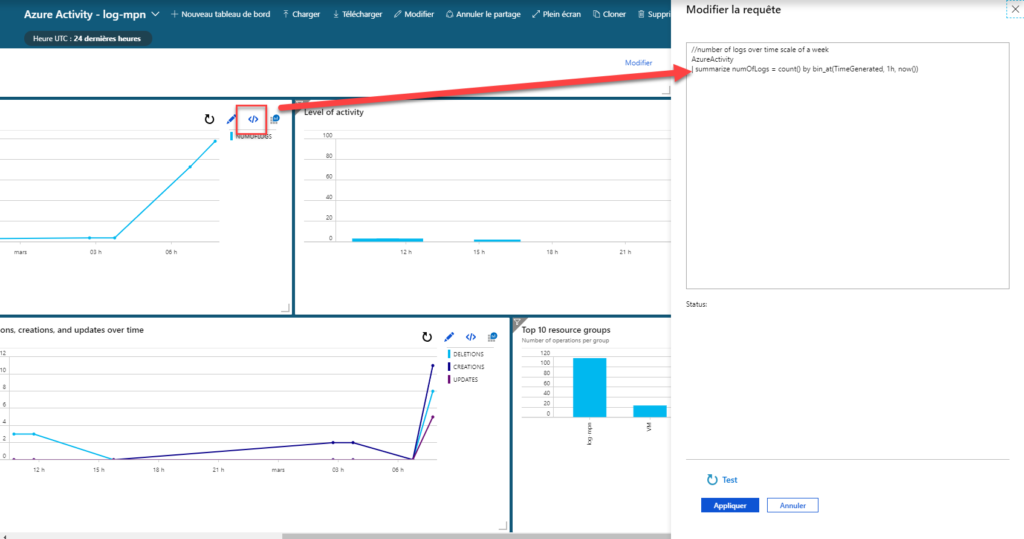

Un fois le dashboard installé, on peux le visualiser directement et même le modifier en live.

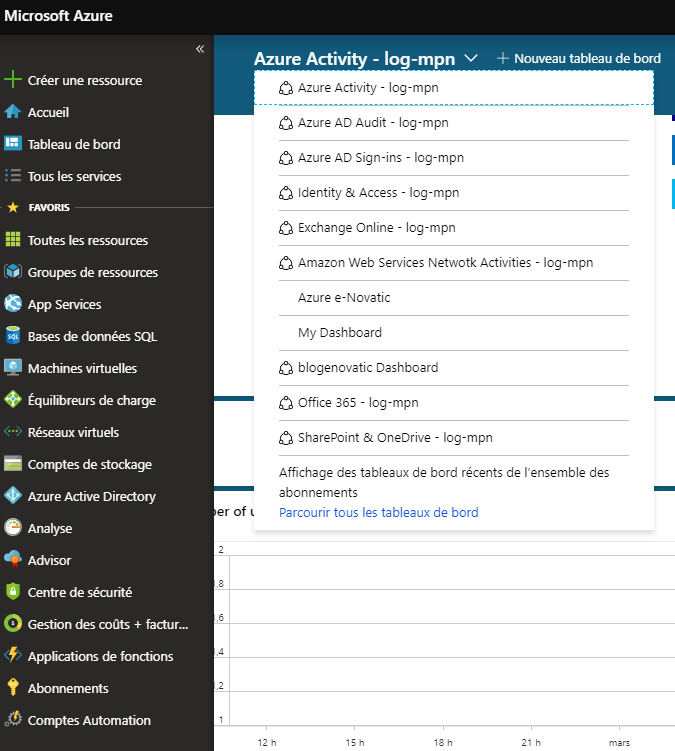

Ce qui est sympa, c’est que l’on peut les retrouver directement dans le portail Azure, via les tableaux de bords AZURE 🙂

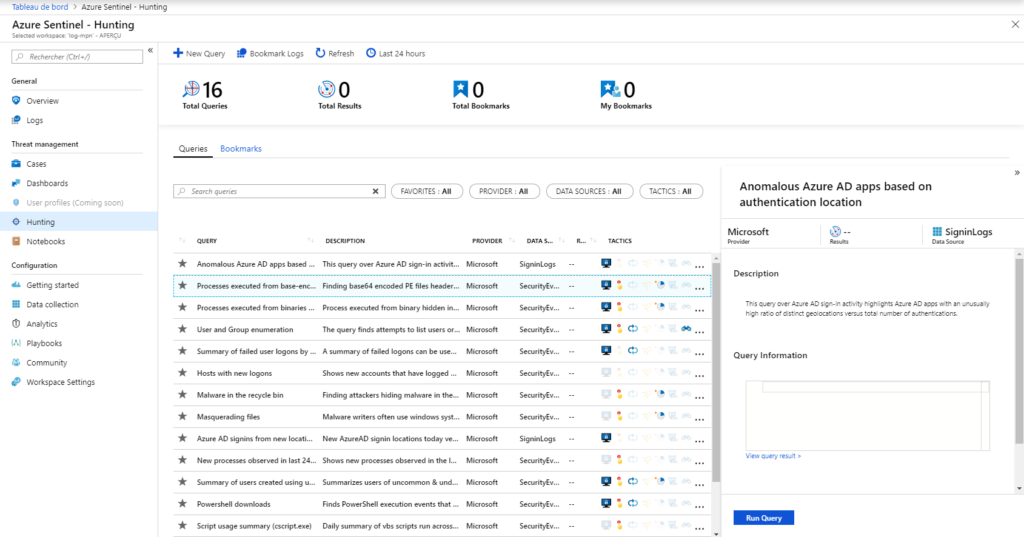

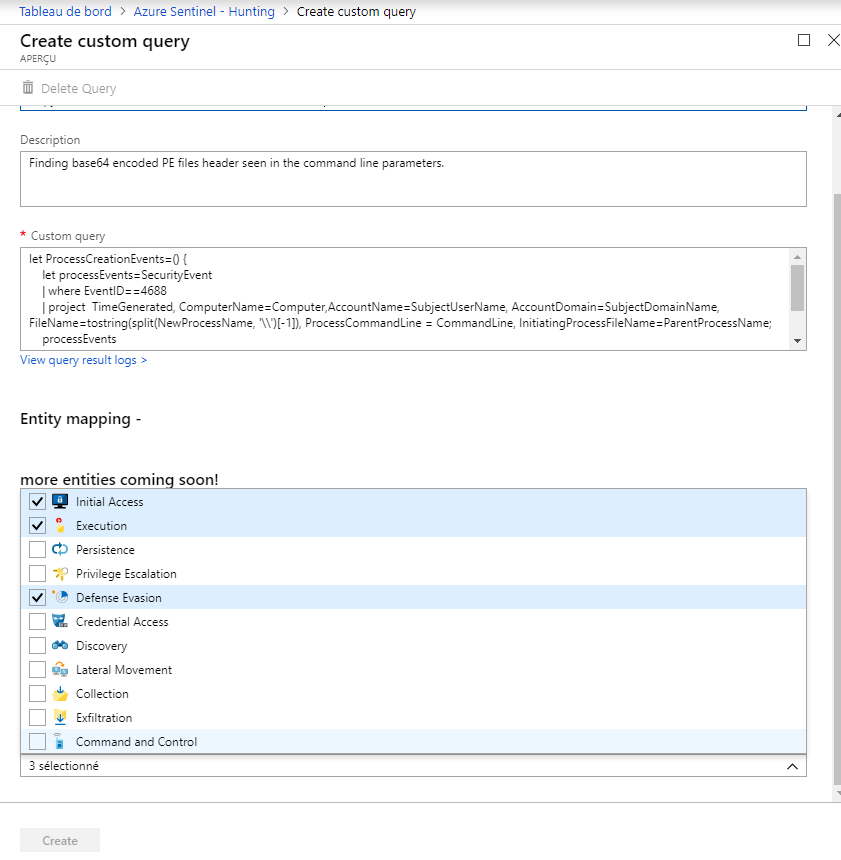

Azure Sentinel est un puissant outil de recherche et d’interrogation pour rechercher les menaces à la sécurité dans les sources de données de votre entreprise, à l’aide de la fonction HUNTING. Celle-ci aide les analystes sécurité à rechercher de manière proactive les nouvelles anomalies non détectées par vos applications de sécurité, les requêtes de recherche intégrées d’Azure Sentinel afin de détecter les problèmes. HUNTING de Azure Sentinel est basée sur le langage de requête Azure Log Analytics, il est donc possible de modifier et de créer ses propres requêtes. Un GITHUB est même disponible avec des requêtes prêtes à l’emploi ! Jupyter via Azure Notebooks est également de partie si vous désirez aller encore plus loin !

Après avoir connecté vos sources de données à Azure Sentinel, vous souhaitez être averti lorsqu’un événement suspect se produit. Pour vous permettre de le faire, Azure Sentinel vous permet de créer des règles d’alerte avancées, qui génèrent des cas que vous pouvez affecter et utiliser pour analyser en profondeur les anomalies et les menaces de votre environnement:

- Créer des cas

- Enquêter sur des cas

- Répondre à des menaces

Un cas peut inclure plusieurs alertes. C’est une agrégation de toutes les preuves pertinentes pour une enquête spécifique. Un cas est créé en fonction des alertes que vous avez définies dans la page Analytics. Les propriétés liées aux alertes, telles que la gravité et le statut, sont définies au niveau du cas. Une fois que vous avez informé Azure Sentinel des types de menaces que vous recherchez et de la façon de les détecter, vous pouvez surveiller les menaces détectées en enquêtant sur des incidents.

Par contre, beaucoup de choses en preview pour le moment, j’y reviendrais donc plus tard 🙂