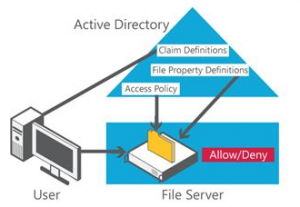

- Identifier des données grâce à une classification automatique et manuelle des fichiers. Par exemple, vous pouvez baliser des données sur des serveurs de fichiers dans toute l’organisation.

- Contrôler l’accès aux fichiers en appliquant des stratégies sécurisées qui utilisent des stratégies d’accès centralisées. Vous pouvez notamment définir qui a accès aux informations d’intégrité au sein de l’organisation.

- Contrôler par audit l’accès aux fichiers à l’aide de stratégies d’audit centralisées pour établir des rapports de conformité et mener des analyses d’investigation. Vous pouvez par exemple identifier les personnes qui ont accès à des informations hautement confidentielles.

- Appliquez la technologie de protection RMS (Rights Management Services) avec un chiffrement RMS automatique des documents Microsoft Office confidentiels. Par exemple, vous pouvez configurer RMS afin de chiffrer tous les documents qui contiennent des informations issues d’organismes de la santé et de l’assurance maladie.

Bref, DAC c’est la nouvelle gourvernance à déployer pour protéger vos données. Voyons comment cela fonctionne de plus près…

1. Architecture

L’utilisation d’un « Dynamic Access Control » se fait depuis le serveur intégrant du rôle Contrôleur de domaine, ainsi que sur des serveurs de fichiers avec une arborescence de documents déjà existante.

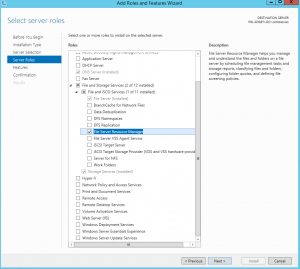

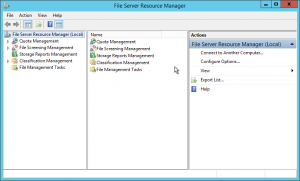

Aucune installation n’est nécessaire sur le contrôleur de domaine. Toutes les configurations se font depuis le « Centre d’Administration Active Directory ». Sur les serveurs de fichiers nous allons installer le rôle « File Server Ressource Manager ».

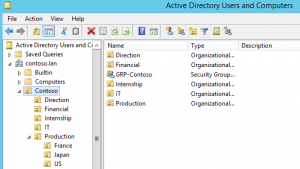

Avant de commencer la configuration de notre « Dynamic Access Control », nous nous assurons que l’annuaire « Active Directory » soit complet. C’est-à-dire que nous allons renseigner un maximum d’informations pour les utilisateurs. Si une information est incomplète ou manquante, cela peut entrainer un dysfonctionnement des règles pour l’utilisateur. Pour notre scénario voici l’architecture qui comprend plusieurs organisations sur lesquelles nous allons créer nos règles d’accès :

Ci-dessous un exemple de plusieurs utilisateurs dans notre annuaire :

Nous verrons dans le chapitre suivant comment définir les attributs qui vont êtres utilisés lors de la création des règles.

2. Definition des attributs

Les règles se composent de deux parties, les « revendications » (Claim Types) pour les utilisateurs et des « propriétés de ressources » (Ressource Properties) pour les dossiers. La première chose à faire avant de créer des règles c’est de définir des « propriétés de ressources » et des « revendication ». Nous allons commencer par la création des « revendications ».

Revendications des attributs

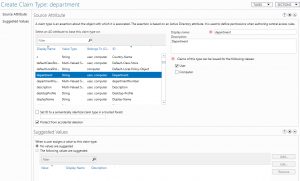

La création des « revendications » se fait en deux temps : la création elle-même de ces revendications et l’ajout des valeurs que va contenir la revendication.

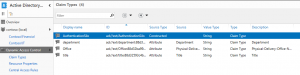

La première étape se configure dans le menu « Dynamic Access Control -> Claim Types » du « Centre d’administration Active Directory ».

Ensuite sur le panneau de droite nous nous rendons dans « New -> Claim Type » pour créer nos revendications.

Dans notre exemple nous faisons une revendication « Department », dans ce cas nous sélectionnons l’attribut associé dans la liste de gauche. Nous utiliserons les revendications pour les utilisateurs avec l’option « Users » coché.

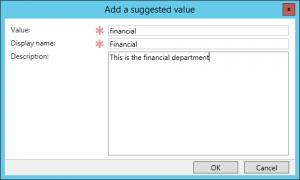

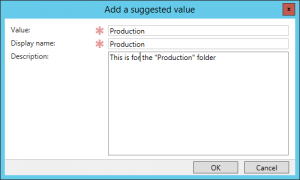

La partie « Suggested Values » nous permet de définir les valeurs que peut contenir cette revendication. Nous sélectionnons alors l’option « The following Values are suggested » puis « Add ». C’est ici que nous allons reprendre toutes les valeurs possibles de cet attribut dans notre annuaire.

Une fois que nous avons ajoutés toutes les valeurs de la revendication, on peut valider « Ok ».

Propriétés des ressources

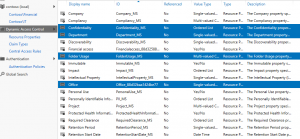

Nous allons maintenant passer à la configuration des « Propriétés de ressource ». Cette partie se déroule dans le menu « Dynamic Access Control -> Ressource Properties » du « Centre d’administration Active Directory ».

Par défaut des propriétés sont déjà activées. Pour notre scénario nous allons créer une nouvelle propriété qui va nous permettre de classer les documents par département. Sur le panneau de droite « New -> Ressource Properties » pour ajouter une nouvelle ressource.

- « Display Name » : Nom d’affichage de notre propriété.

- « Value Type » : type de donnée que l’on peut choisir, par exemple « oui/non » ou encore un « choix parmi une liste » qui correspond à notre scénario.

- « Suggested Value » : Ici nous allons entrer les valeurs de notre propriété.

Une fois nos propriétés créées et les valeurs complétées, on se connecte sur les serveurs de fichiers et nous mettons à jour la classification des données avec la commande PowerShell :

Update-FsrmClassificationPropertyDefinition

Dès lors qu’une « Ressource Properties » est créée / modifiée, il convient de lancer cette commande ou via un « Batch ».

Nous pouvons voir dès lors que nos dossiers peuvent être classés avec les valeurs créées plus tôt dans le « Centre d’Administration Active Directory ».

Les sous dossiers prendront automatiquement la valeur définie sur un dossier parent, il est possible d’arrêter l’héritage. Lors de la création d’un sous-dossier, il aura par défaut la classification du dossier parent.

3. Création des règles

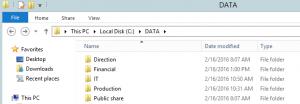

Maintenant que nous avons nos revendications ainsi que nos propriétés de ressources configurées, nous allons pouvoir créer nos règles d’accès. Pour rappel voici l’arborescence des dossiers de notre serveur de fichier :

\\Data\

|– Direction

|– Financial

|– IT

|– Production

| |– France

| |– USA

| |– Japan

|– Public Share

Avant de commencer la création des règles voici les deux termes qui définissent une règle :

- Définition des règles d’accès central : Les règles d’accès central permettent de choisir des ressources selon leurs propriétés et d’y affecter des « ACLs » à des groupes ou à des utilisateurs tout en faisant du conditionnel grâce à leurs revendications et aux propriétés de ressources.

- Définition des stratégies d’accès central : Les stratégies d’accès central permettent de regrouper une ou plusieurs règles d’accès central, nous pourrons ensuite déployer cette stratégie par GPO.

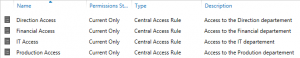

Dans un premier temps nous allons créer les règles de sécurité pour chaque département. Ensuite nous allons créer une « Stratégie d’accès central » qui va regrouper toutes les « Règles d’accès central » qui serra ensuit appliquée au dossier racine. Comme les « Stratégies d’accès central » héritent du dossier parent il va être ensuite être rependu sur toute l’arborescence. C’est grâce à la classification des dossiers réalisé plus tôt que les règles vont nous permettre ou non d’accéder aux dossiers.

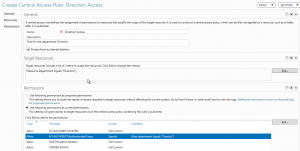

Pour créer une règle d’accès central nous naviguons dans le menu « Dynamic Access Control -> Central Access Rules » puis « New -> Access Rule » situé sur le panneau de droite.

Le champ « Name » va spécifier le nom de notre règle, son nom doit être suffisamment explicite pour que l’administrateur puisse reconnaitre facilement quelle règle il s’agit. Il peut être complété avec le champ « Description ».

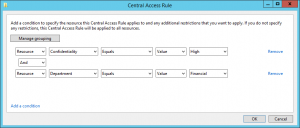

« Target Ressource » correspond aux cibles dossiers sur lesquels nous allons ajouter les utilisateurs. Dans notre cas la règle concerne le département de la direction, donc nous ajoutons dans la condition la valeur « Direction » créée dans nos « Ressource Properties ».

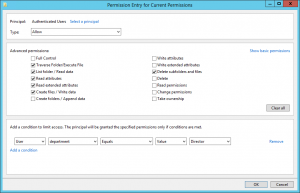

La rubrique « Permission » va contenir la liste des utilisateurs concernés par cette règle. On sélectionne « Use following permission as current permissions » pour que la règle s’applique tout de suite sur les utilisateurs définis à l’instant. Pour sélectionner les utilisateurs qui vont être concernés par cette règle nous spécifions « Utilisateur Authentifiés » suivie d’une condition pour sélectionner le « Département » par exemple.

Le bouton « Edit » va nous permettre d’ajouter/supprimer/modifier les utilisateurs concernés par cette règle, ceux qui ne sont pas renseignés dans cette règle n’ont par défaut aucun droits. Pour spécifier les utilisateurs du département direction nous choisissons « Authentificate Users » avec la condition que le département soit égal à la « Direction » (ce sont les revendications créées plus haut). Cette configuration nous permet de sécuriser l’accès aux administrateurs du domaine et du système. Ils doivent être renseignés dans la liste des utilisateurs s’il n’y a pas de documents classés confidentiels.

Toutes ces étapes vont être répétées pour chaque département.

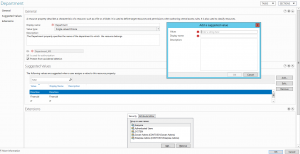

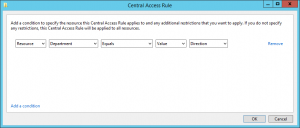

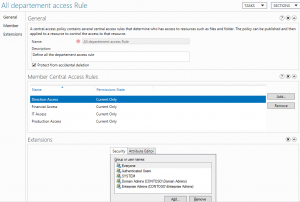

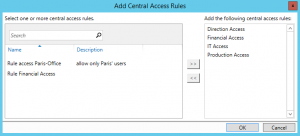

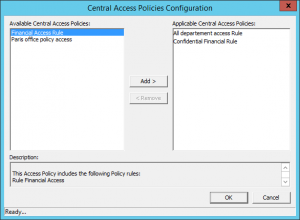

Maintenant que tous nos départements possèdent une règle qui leur est propre, nous allons les regrouper dans une « Central Access Policy » qui va les diffuser par la suite. L’ajout d’une « Stratégie d’accès central » se trouve dans « Dynamic Access Control -> Central Access Policy » du menu « Centre d’administration Active Directory » puis « New -> Central Access Policy ».

Le bouton « Add » pour ensuite ajouter nos règles.

Il est préférable de faire une « Stratégie d’accès central » par « règle d’accès central » afin de gagner de mise en œuvre important, notamment pour des sous-dossiers en particulier.

Il est également possible d’ajouter des conditions supplémentaires pour que la règle nous permette par exemple de sécuriser un dossier « Finance ET Confidentiel ». Un autre exemple pourrait être une règle concernant la « Direction OU Finance », voir même de combiner les deux. Pour ensuite créer une « Stratégie d’accès central » qui contiendra uniquement la « Règle d’accès central ».

Ce dernier point concerne seulement un besoin spécifique ou bien des règles pour un sous-dossier.

4. Utilisation des règles

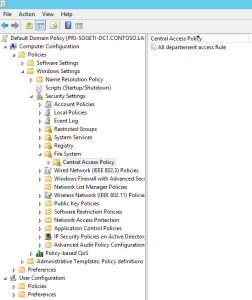

Maintenant que nous avons créés notre règle nous devons la déployer à chaque création ou mise à jour d’une règle, il convient de mettre à jour une « GPO ». Pour que tous les utilisateurs y soient concernés nous allons premièrement la déployer via « Group Policy Object » dans une UO ordinateurs clients de l’entreprise. Nous créons à cet effet une nouvelle « Group Policy Object » incluant tous les utilisateurs de l’annuaire à l’option « Computer -> Policies -> Windows Settings à Security Settings -> File System -> Central Access Policy ». Ensuite nous allons l’appliquer sur un dossier dans la Policy ci-dessous.

Pour assurer le bon fonctionnement nous déployons aussi l’option pour utiliser les « revendication » des utilisateurs : « Computer -> Policy -> Administrative Template -> System -> KDC -> KDC support for claims, compound autentification and Kerberos armoring ».

Ne pas oublier d’actualiser les « Group Policy Object » avec la commande PowerShell :

GPUpdate /force

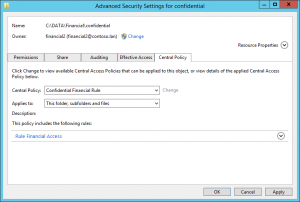

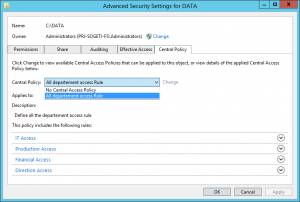

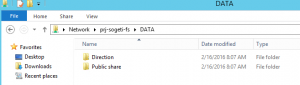

Dans notre scénario, l’étape suivant va consister à se rendre au dossier racine et y appliquer notre « Centra Access Policy ». Clique-droit sur le dossier ensuite « Propriété -> Onglet Sécurité -> Avancé -> Onglet Central Policy ».

Une fois la règle appliquée, tous les sous-dossiers auront la même stratégie d’accès. Nous pouvons à tous moment stopper une règle et la remplacer par une autre plus stricte avec plus de conditions.

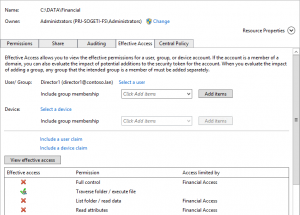

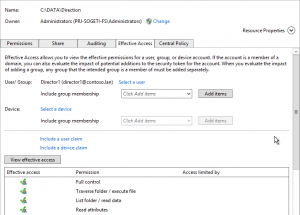

Nous pouvons dès lors remarquer que nos règles par département sont bien présentes et actives dans les sous-dossiers. Ce qui veut dire que si un dossier présente une classification la règle va s’appliquer. Ceci peut être vérifié grâce à l’onglet « Effective Access » en spécifiant l’utilisateur « Direction1 » sur le dossier « Direction » et « Financial ».

Si un dossier ne présente aucune classification, aucune règle ne va s’appliquer, donc le dossier sera sans restrictions particulières. Ce qui peut se vérifier en se connectant avec le profil « Director1 » qui à accès au dossier « Public Share ».

Avant :

Après

5. Fonctionnalités avancées

Jusqu’à présent, nous avons vu avec notre scénario la création des revendications et des propriétés de ressources pour la création de règles. Nous allons voir dans ce chapitre qu’il est possible d’ajouter des fonctionnalités comme de l’audit, des notifications par mail pour demander un accès ou encore d’automatiser la classification des données, mais aussi le SDK « Data Classification Toolkit ».

Audit d’accès au serveur de fichiers

Les journaux d’audit sur l’accès aux fichiers sont souvent utilisés pour des analyses d’investigations et de détections d’intrusions. Les organisations peuvent désormais largement améliorer leurs temps de réponse et leur précision en termes d’investigation car elles disposent d’événements ciblés en matière d’accès aux informations importantes.

La configuration se déploie depuis via « Group Policy Object ». C’est pour cela que nous allons créer une nouvelle « Group Policy Object » pour tous les utilisateurs du domaine. L’option se situe dans le menu « Computer -> Policy -> Windows Settings -> Security Settings -> Advanced Audit Policy Configuration ».

Pour utiliser l’audit nous nous connectons sur le serveur de fichier pour ouvrir le « Journal d’Evénement » (Event Log) dans la rubrique « sécurité ». Les événements avec le code 4656 4663 ont étés générés si un utilisateur souhait ouvrir un dossier qu’il n’y lui est pas attribué.

Alerte email de demande d’assistance

Dans la situation où l’utilisateur doit accéder dans un dossier ou son accès est restreint, « Access-Denied Assistance » permet l’envoie d’un Email pour alerter l’administrateur et de lui accorder ou non une autorisation. Cette assistance simplifie beaucoup l’intervention des administrateurs.

Il possible de configurer cette fonctionnalité de deux façons : par « Group Policy Object » ou bien avec les options du « File Server Manager ». Nous allons commencer par la configuration des « Group Policy Object ».

Une nouvelle stratégie est crée à cet effet, on y inclut tous les utilisateurs du domaine et allons configurer l’option à « Computer -> Policies -> Administrative Templates : Policy definitions -> System -> Access-Denied Assistance ».

Il est possible de spécifier le texte qui sera affiché quand l’utilisateur aura le message d’erreur. On peut également choisir ou non d’envoyer la requête à l’administrateur et/ou au propriétaire du dossier/document.

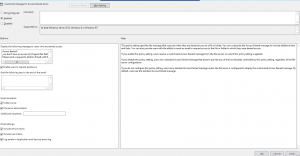

La deuxième configuration possible se fait à partir du « Fille Server Manager » directement.

Dans le menu « Configure Options » qui se situe sur le panneau de droite dans la rubrique « Action ». Puis nous naviguons à L’onglet « Access Denied Assistance ».

Maintenant que l’option est activée nous allons configurer les paramètres de notification par Email. Dans notre cas allons le connecter à un serveur relai SMTP, nous verrons la configuration de ce dernier à l’étape suivante. Pour configurer la communication avec le serveur SMTP nous allons dans « Configure options » sur le panneau de droite.

La configuration est simple : on renseigne le serveur SMTP puis l’adresse Email de l’administrateur.

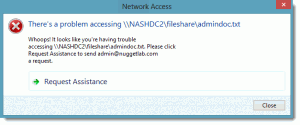

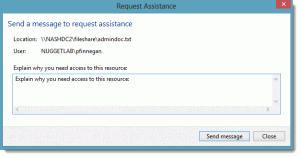

Voici ci-dessous la fenêtre qui s’affiche dès lors qu’un utilisateur va ouvrir un ficher où il n’y a pas d’accès. A partir du moment où il appuie sur le bouton « Request Assistance », l’utilisateur peut spécifier quel message va être envoyé au destinataire.

Déploiement de la classification

Il est possible à partir du « File Server Resource Manager » de classifier les dossiers ainsi que les documents avec les « Ressource properties » créées auparavant. Les documents peuvent être classés soit à partir d’une expression ou bien une chaine de caractère, nous verrons les deux exemples par la suite.

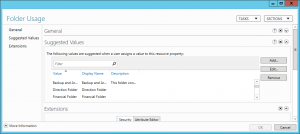

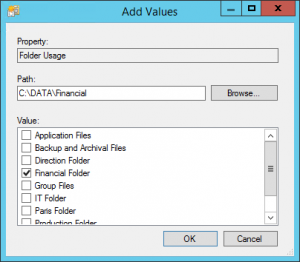

Nous allons commencer par ajouter des valeurs dans « Folder Usage » à partir de « Dynamic Access Control -> Ressource Property ».

Le bouton « Add » ensuite va nous permettre d’ajouter toutes les entrées qui vont correspondre à la racine de chaque organisation.

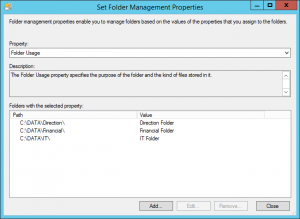

Nous allons par la suite nous connecter sur le serveur de fichiers. Sur le panneau de gauche du « File Server Resource Manager -> Classification Management -> Classification Properties » le bouton « Set Folder Management Properties » va nous permettre de définir les chemins des dossiers pour chaque entrée du « Folder Usage » configuré à l’instant.

Le bouton « Add » va nous permettre d’associer les « Folder Usage » avec le chemin d’accès sur le serveur.

Ensuite nous allons dans « Classification Management -> Classification Rules » pour créer une nouvelle règle. Dans notre exemple nous allons créer une règle qui va classer automatiquement les dossiers avec le département égale à « Financial ».

- General : Nous donnons un nom à notre règle ainsi qu’une description.

- Scope : Nous spécifions que dossier sera impacté.

- Classification : Choisir si nous classons les dossiers ou les documents, et quelle valeur pour ce dernier.

- Evaluation Type : Nous allons pouvoir appliquer les règles directement ou encore écraser les valeurs déjà existantes.

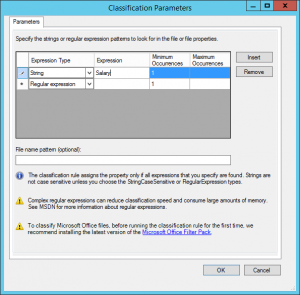

Nous allons créer une nouvelle règle pour aller plus loin dans la classification. Celle-ci va classifier tous les documents (documents bureautiques, fichiers textes, PDF) contenant le mot « Salary ». Nous créons une règle avec le même « Scope » que la règle précédente avec cette fois-ci la méthode de classification « Content Classificier ». Les mots clés peuvent se cumuler avec les règles dossiers et/ou utilisateurs.

Puis dans « Configure » nous pouvons choisir une expression de type « String » ou « Regular Expression ». Les « Expression Regular » peuvent être par exemple « [0-9]{3}-[0-9]{2}-[0-9]{4} » pour un code « XXX-XX-XXXX ». Nous nous allons simplement mettre le mot « Salary ».

La dernière étape pour la configuration de la Classification est le planning. Cette étape permet de savoir quand les règles de classifications sont exécutées. Cela permet aussi classer les dossiers/documents dès la création avec l’option « Allow continuous classification for new files ». Ce menu se situe sur le panneau de gauche du « File Server Resource Manager Option -> Configure Option » dans l’onglet « Automatic Classification ».

6. Data Classification Toolkit

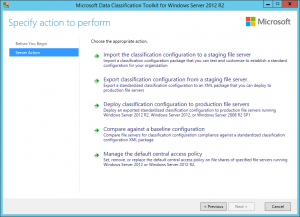

« Data Classification Toolkit » est un outil mis à disposition par Microsoft qui offre plusieurs fonctionnalités :

- Importer et Exporter les configurations du « Dynamic Access Control »

- Déployer les règles de classification sur tous les serveurs de fichiers

- Gérer les règles créées dans le « Dynamic Access Control »

Ces fonctionnalités sont proposées au travers du premier menu de l’application :

Par défaut, l’application propose déjà une configuration pour la classification. L’application va d’abord nous permettre d’exporter les règles de classification ainsi que les propriétés de ressources d’un serveur. Ensuite nous allons pouvoir les diffuser sur les serveurs de fichiers ciblés au travers d’une interface et assistants User-Friendly.